ネット上で「間抜け」にならないために 知っておくべきセキュリティーの話

マーク・ワード、マシュー・ウォールBBCニュース「ビジネスのテクノロジー」取材班

画像提供, Getty Images

コンピューターセキュリティーにおいて、一番の弱点は多くの場合、人間だ。では、サイバー犯罪につけこまれるような馬鹿げた真似をしないようにするには、一体どうすればいいのだろうか?

ITサポート部門に電話する時、回線の向こう側にいるITギークはあなたのことを「なんて間抜けなんだ」と思っている。それは承知のはずだ。相手の深いため息と人を見下した態度から、それは明らかだ。

我々のような人間を頭文字で表す通称さえ、ギークは持ち合わせている。「PEBKAC」、つまり、「Problem Exists Between Keyboard And Chair(問題は、キーボードと椅子の間に存在している)」。要するに、あなたや私のことだ。

憤まんやるかたない尊大な態度を取る前に、まず自問自答してみよう。最後にデータのバックアップを取ったのはいつだ? インターネット上のいくつのアカウントに同じパスワードを使っている? 送信者をきちんと確認しないまま、メール内のリンクをクリックしたことが何回ある?

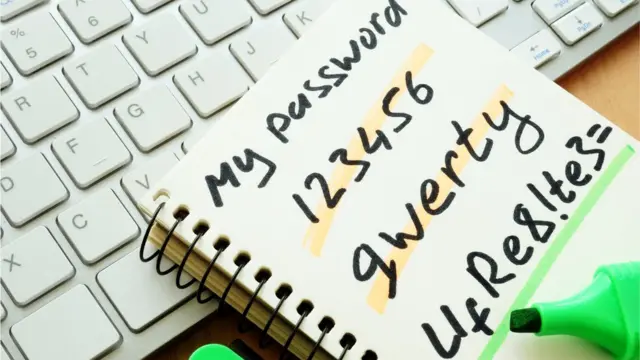

パスワードの選択に関する調査が毎年発表されるたびに、自分たちがいかに馬鹿なのか思い知らされる。

ひどいパスワードは、明らかによろしくない「123456」や「password」といったものから、ほんの少しだけましな「12345678」や「admin(管理者)」といったものまで様々だ。

侵入されたアカウントのパスワード一覧によると、「letmein(入れてくれ)」、「iloveyou(愛してる)」、「welcome(ようこそ)」、「monkey(サル)」なども人気が高い。

画像提供, Getty Images

このようなパスワードでは、2歳児にだって侵入されかねない。2歳児がおもちゃのハンマーでしばらくキーボードを叩いていれば、それだけでアカウントに入れてしまうかもしれないのだ。

要するに、私たちは怠慢なのだ。

「パスワードを忘れて、IT部門が与える一時パスワードをそのまま使い続ける人がたくさんいる」。認証・アクセス管理製品を提供するワンログインのトーマス・ペダーセン氏はこう言う。

「問題は、そのような一時パスワードが時々、1カ月も使われ続けることだ」

つまり大きな組織では、数百人が同じパスワードを使っている可能性があるというわけだ。

「このような状況では、組織はパスワードの『スクレイプ攻撃』に弱くなる。『スクレイプ攻撃』とは、最も一般的なパスワードを、数百万ものアカウントに試す攻撃方法だ」とぺダーセン氏は話す。

「ハッカー(不正侵入者)は、パスワードを5000回から6000回試すたびに、アカウント侵入に成功する」

システムに一度入ってしまえば、ハッカーは大惨事を引き起こせる。

パスワードを簡単に破られないようにするいくつかの方法

- 可能な限り長いパスワードを使う。少なくとも8文字以上

- 大文字と小文字を両方とも使う。記号と数字も

- 簡単に想像できそうな言葉を使わないようにする。自分の子供、配偶者、ペット、好きなスポーツチームなどなど

- 他の人とパスワードを共有しない

- 別のサイトやサービスには、別のパスワードを使う

- 2段階認証を使う

- 「Dashlane」、「Sticky Password」、「Roboform」など、パスワード管理ソフトの使用を検討する

大規模なデータ流出が、ほとんど毎週のように発生するようになった。ここ数カ月でフェイスブック、キャセイ・パシフィック航空、ブリティッシュ・エアウェイズ、掲示板サイトのレディット、消費者金融のウォンガ、家電量販店のディクソンズ・カーフォンが、被害企業の長いリストに加わっている。

スマートフォンや独立した認証用機器を使い、その人が主に使うログイン情報に加えて、追加のセキュリティ処理を施すのが「2段階認証」と言われる手法だ。特に声や指紋、顔認証などの生体認証を使った2段階認証が、より一般的になっている。

しかし生体認証は企業環境にはあまり適さないと、ペダーセン氏は指摘する。会社支給のデスクトップ・パソコンには、指紋読み取り機能やビデオカメラが搭載されていないのが普通だからだ。

サイバーセキュリティー企業ブロミウムの共同創立者イアン・プラット氏によると、私たちはリンクをクリックしてダウンロードすべきでないコンテンツをダウンロードする時にも、人は非常に間抜けになると話す。

怪しいリンクの多くに、マルウェアが仕込まれている。マルウェアは、企業のセキュリティシステムに忍び込んだり、データを盗んだり、時には機器を遠隔で操作したりまでを目的に設計されたプログラムだ。

「(有害なリンクの)99パーセント以上が、特別な標的を定めない、ありふれた違法マルウェアだ」とプラット氏は話す。「こういったマルウェアは激しく広がろうとするが、巧妙なトリックを使っているわけではない」。

単純なやり方が効くのだ。

画像提供, Getty Images

「我々の耳に入るデータ流出の70%以上は、攻撃者のネットワーク侵入を許す何かを不用意にクリックしてしまった人間のパソコンが出発点となっている」とプラット氏は述べる。

ただでさえ忙しいIT部門は近年、さらに難しい状況におかれている。仕事でも私生活でも、携帯電話やノートPC、タブレットの使用が急増しているためだ。

そのため大企業の多くが、社内のデスクトップ・パソコンの耐性をいかに高めるかに腐心している。この場合の耐性とは、間抜けな操作に対する耐性だ。

ブロミウムの技術は、PC上で行われる行動全てを、別々に隔離するというものだ。専門用語で言うと「サンドボックス」、つまり小さな砂場のように隔離することを指す。

「実行された作業のほとんど全てが、個別のコンピューターで行われているような状態になる」とプラット氏は説明する。「我々の技術では、ひとつの作業が終わると、その作業が行われていたコンピューターを廃棄して、次の作業には新たなコンピューターを用意するに等しい」。

つまり、もしあなたが悪意あるリンクをクリックしても、マルウェアは遮断され、ネットワーク上の他の部分に影響を与えることができなくなる。

画像提供, Getty Images

しかし、広大に広がるITネットワーク上で、誰が何をしているのか目を光らせ続けるのはとても難しいと、ポース・ファリントン氏は言う。同氏は英金融企業バークレイズの元最高技術責任者(CTO)で、現在はセキュリティ企業ベラコードの顧問だ。

大組織は、自社が持つIT資産の広がりや到達範囲についてよく分かっていない。それは「とても一般的なこと」だとファリントン氏は言う。

ある大手都市銀行にベラコードが実施したプロジェクトは、銀行が記録していなかったウェブサイトを1800も発見した。

「この銀行のITネットワークの到達範囲は、自分たちが当初想定したより50%も大きかった可能性がある」とファリントン氏は話す。

そしてこの「分かってなさ」は、企業ネットワーク上にあるコンピューターの数、専門用語で「エンドポイント」の数にも及んでいる可能性があると、セキュリティ企業ECSの創立者で代表のネイサン・ドーンブルック氏は話す。

ドーンブルック氏が担当するクライアントの中には、管理コンピューターが40万台以上に及ぶ会社がある。同じような端末数を抱える顧客は、他にもいるという。

ドーンブルック氏は、「コンピューターは、相当量の情報や顧客データ、社内システムへのログインパスワードを保存している可能性がある。1段階で簡単にアクセスできて、認証情報を端末上に保存するアプリには、ありとあらゆる断片情報が含まれている場合もある」

言い換えれば、パソコン1台だけでも、ハッカーにとっては宝の山なのだ。

ドーンブルック氏は「もし攻撃が1回でも社内システム内までたどり着けば、システム全体を失う」と話す。

しかも、我々は前出のPEBKACで、そのせいでIT部門は手一杯だ。それだけに、自動化されたシステムの必要性が急激に加速していると、サイバーセキュリティーの専門家たちは言う。

たとえばECSは、セキュリティ企業1Eが提供するツール「Tachyon」を使い、数百万台におよぶPCを監視。ソフトウェアの修正プログラムやセキュリティーソフトの状態を最新に保っている。

「自動化しなければ、対応はまったく間に合わない」とドーンブルック氏は語る。

他のサイバーセキュリティー企業の多くは、ファイヤーウォール・アプローチ(有害なソフトウェアなどを侵入させないよう分厚いセキュリティの壁を立てる方式)から、パソコン上でのやりとりをリアルタイムで自動監視し、ネットワーク上での不自然な行動を探す方式に移行している。

しかし、我々がPEBKAC的な真似をせず、王国の鍵を簡単にハッカーに渡したりしなければ、それはセキュリティ上の助けになるのは間違いない。