อาชญากรเสนอเงินให้นักข่าวแฮกระบบบีบีซี พร้อมคำมั่น 'คุณจะไม่ต้องทำงานอีกเลย'

- Author, โจ ไทดี

- Role, ผู้สื่อข่าวไซเบอร์ บีบีซี เวิลด์ เซอร์วิส

- เวลาอ่าน: 3 นาที

น้อยคนจะมีประสบการณ์ในโลกมืดของอาชญากรรมไซเบอร์ ยิ่งประสบการณ์การเข้าไปมีส่วนร่วมกับ "ภัยจากคนใน" จำนวนผู้เคยประสบยิ่งน้อยลงไปอีก

และที่สำคัญ มีน้อยคนนักที่เมื่อประสบเข้ากับตัวแล้วจะยินดีพูดถึงเรื่องนี้

แต่ผมเจอประสบการณ์ที่ทั้งแปลกและน่ากลัวในเวลาเดียวกันเมื่อแก๊งแฮกเกอร์ติดต่อมาหาโดยตรง ทำให้ได้สัมผัสเข้ากับตัวว่าคนเหล่านี้ดำเนินการต่อรองกับบุคลากรภายในองค์กรอย่างไร

"ถ้าคุณสนใจและยอมให้เราเข้าถึงคอมพิวเตอร์ของคุณ เราจะให้คุณ 15% จากเงินค่าไถ่ "

ข้อความนี้ถูกส่งมาโดยบุคคลที่ใช้ชื่อว่า "ซินดิเคท" (Syndicate) ผ่านแอปพลิเคชันสนทนาเข้ารหัสซิกนัล (Signal) เมื่อเดือน ก.ค.

ผมไม่เคยรู้จักบุคคลนี้มาก่อน แต่ทันทีที่เห็นข้อความก็เข้าใจได้ทันทีว่าเกิดอะไรขึ้น

ผมกำลังถูกเสนอเงินจำนวนมากเพื่อช่วยให้แฮกเกอร์เข้าถึงระบบของบีบีซี ผ่านแล็ปท็อปของตัวเอง

พวกเขาต้องการการขโมยข้อมูลหรือฝังซอฟต์แวร์อันตรายแล้วเรียกค่าไถ่จากองค์กร โดยที่ตัวผมเองจะได้รับส่วนแบ่งอย่างลับ ๆ

ผมเองก็เคยได้ยินเรื่องราวคล้าย ๆ กันนี้มาก่อนนี้

อันที่จริง ก่อนหน้าจะมีข้อความมาเพียงไม่กี่วัน มีข่าวจากบราซิลว่าเจ้าหน้าที่ไอทีรายหนึ่งถูกจับกุมฐานขายข้อมูลล็อกอินให้กับแฮกเกอร์ ซึ่งตำรวจระบุว่าเป็นสาเหตุให้ธนาคารสูญเงินกว่า 100 ล้านดอลลาร์สหรัฐ (ราว 3,000 ล้านบาท)

หลังจากปรึกษากับบรรณาธิการอาวุโสของบีบีซี ผมจึงตัดสินใจเล่นเกมตามน้ำกับ "ซินดิเคท" เพื่อศึกษาวิธีที่อาชญากรไซเบอร์เจรจากับพนักงานที่อาจหักหลังองค์กร ในยุคที่การโจมตีไซเบอร์ส่งผลกระทบต่อชีวิตประจำวันมากขึ้นเรื่อย ๆ

ผมบอกกับเขาว่าอาจสนใจ แต่ต้องการทราบรายละเอียดเพิ่มเติม ขณะนั้นคู่สนทนาของผมได้เปลี่ยนชื่อกลางบทสนทนาเป็นซิน (Syn)

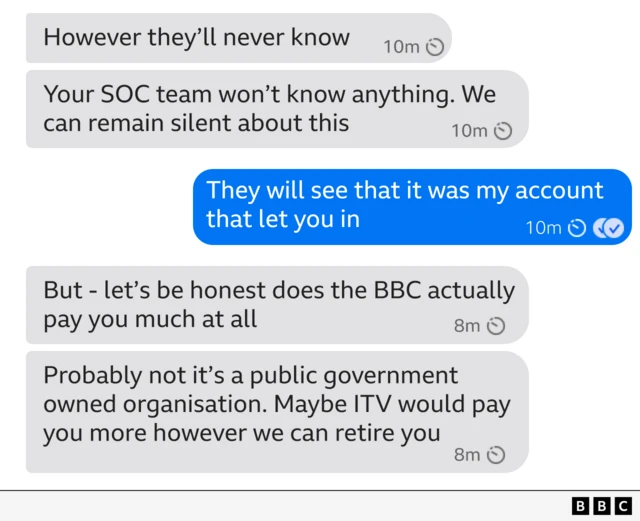

ฝ่ายตรงข้ามอธิบายว่า หากผมยอมให้ข้อมูลล็อกอินและรหัสความปลอดภัย พวกเขาจะสามารถแฮกระบบบีบีซีและเรียกค่าไถ่เป็นบิตคอยน์ โดยที่ผมเองจะได้รับส่วนแบ่งจากเงินนั้น

ต่อมาเขาก็เพิ่มมูลค่าของข้อเสนอขึ้นอีก

"เราไม่แน่ใจว่าบีบีซีจ่ายเงินเดือนคุณเท่าไร แต่ถ้าคุณรับ 25% จากยอดเจรจาสุดท้ายที่เราจะเรียกค่าไถ่ 1% จากรายได้รวมของบีบีซี คุณจะไม่ต้องทำงานอีกเลย"

ผู้ที่ใช้ชื่อว่า "ซิน" ประเมินว่าทีมของเขาสามารถเรียกค่าไถ่ได้หลายสิบล้าน หากสามารถเจาะระบบขององค์กรได้สำเร็จ

แม้บีบีซีจะไม่แสดงจุดยืนอย่างเป็นทางการว่าจะจ่ายเงินให้แฮกเกอร์หรือไม่ แต่คำแนะนำจากหน่วยงานบังคับใช้กฎหมายคือ ไม่ควรมีการจ่ายเงินเกิดขึ้น

อย่างไรก็ตาม เหล่าแฮกเกอร์ยังคงพยายามโน้มน้าวต่อไป

ซินบอกว่าผมจะได้รับเงินจำนวนหลายล้าน และยืนยันว่า "เราจะลบแชตสนทนานี้ให้คุณ เพื่อไม่ให้ใครตามรอยได้"

แฮกเกอร์รายดังกล่าวอ้างว่าพวกเขาเคยประสบความสำเร็จในการเจรจากับคนในองค์กรหลายครั้งก่อนหน้านี้ โดยยกตัวอย่างชื่อบริษัทสองแห่งที่ถูกโจมตีในปีนี้ ได้แก่ บริษัทด้านสาธารณสุขในสหราชอาณาจักร และผู้ให้บริการฉุกเฉินในสหรัฐฯ ซึ่งเป็นผลงานมาจากการตกลงกันกับพนักงานภายใน

"คุณจะประหลาดใจว่ามีพนักงานจำนวนมากแค่ไหนที่ยอมให้เรามีสิทธิ์เข้าถึงระบบ" ซินกล่าว

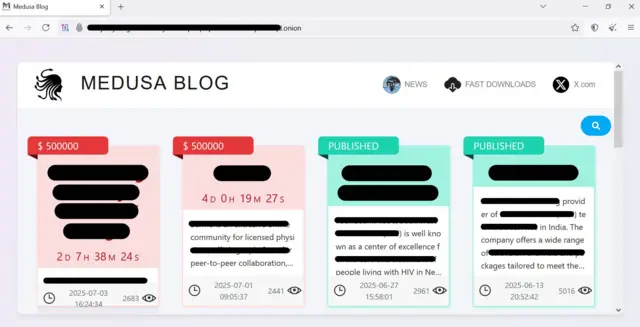

ซินระบุว่าตนเป็น "ผู้จัดการฝ่ายติดต่อ" ของกลุ่มอาชญากรรมไซเบอร์ที่ชื่อว่า เมดูซา (Medusa) และอ้างว่าเป็นชาวตะวันตกและเป็นคนเดียวในกลุ่มที่พูดภาษาอังกฤษได้

เมดูซาเป็นกลุ่มที่ดำเนินการในรูปแบบ "ให้บริการแรนซัมแวร์สำเร็จรูป" (ransomware-as-a-service) ซึ่งเปิดให้ผู้ร่วมขบวนการสามารถสมัครใช้งานแพลตฟอร์มของกลุ่มเพื่อโจมตีองค์กรต่าง ๆ ได้

จากรายงานวิจัยของบริษัทด้านความปลอดภัยไซเบอร์ เช็คพอยต์ (CheckPoint) คาดว่าผู้ดูแลระบบของเมดูซาดำเนินการจากรัสเซียหรือประเทศพันธมิตรของรัสเซีย

"กลุ่มนี้หลีกเลี่ยงการโจมตีองค์กรในรัสเซียและประเทศสมาชิกเครือรัฐเอกราช (CIS) และ [กิจกรรมส่วนใหญ่ของกลุ่ม] เกิดขึ้นในฟอรั่มดาร์กเว็บที่ใช้ภาษารัสเซีย" รายงานระบุ

ซินส่งลิงก์คำเตือนสาธารณะจากสหรัฐฯ เกี่ยวกับกลุ่มเมดูซามาให้ผู้สื่อข่าวอย่างภาคภูมิใจ โดยคำเตือนดังกล่าวเผยแพร่เมื่อเดือน มี.ค. ที่ผ่านมา หน่วยงานไซเบอร์ของสหรัฐฯ ระบุว่า ในช่วง 4 ปีที่กลุ่มนี้ดำเนินการ พวกเขาได้โจมตีเหยื่อมากกว่า 300 ราย

ซินยืนยันว่าพวกเขาจริงจังกับข้อเสนอให้ผมแอบตกลงซื้อขายกุญแจสู่ระบบขององค์กรเพื่อแลกกับเงินจำนวนมหาศาล

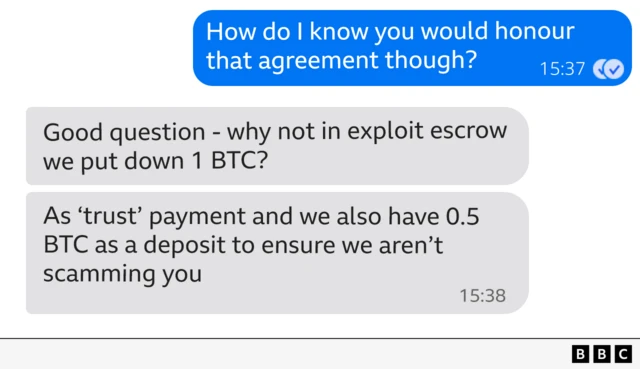

แต่ผมยังไม่แน่ใจว่ากำลังพูดคุยกับใคร จึงขอให้ซินพิสูจน์ตัวตน จึงถามไปว่า "คุณอาจเป็นแค่เด็กเล่นแกล้งคน หรือเป็นคนที่พยายามล่อให้ผมติดกับก็ได้"

เขาตอบกลับด้วยลิงก์ไปยังที่อยู่ของเมดูซาบนดาร์กเว็บนั้น และเชิญให้ติดต่อผ่านแพลตฟอร์มท็อกซ์ (Tox) ซึ่งเป็นบริการส่งข้อความที่มีการรักษาความปลอดภัยอย่างรัดกุมและเป็นที่นิยมในหมู่แฮกเกอร์

ซินร้อนใจและเพิ่มแรงกดดันให้ผมตอบกลับ โดยส่งลิงก์ไปยังหน้ารับสมัครของเมดูซาบนฟอรั่มอาชญากรรมไซเบอร์สุดพิเศษ พร้อมกระตุ้นให้เริ่มกระบวนการรับเงินมัดจำจำนวน 0.5 บิตคอยน์ (ประมาณ 1.7 ล้านบาท) ข้อเสนอนี้เป็นการรับประกันว่าผมจะได้รับเงินจำนวนดังกล่าวอย่างน้อยที่สุด หากยอมส่งข้อมูลล็อกอินให้

"เราไม่ได้ล้อเล่นหรือพูดเล่น เราไม่มีเป้าหมายด้านสื่อ เราทำเพื่อเงินเท่านั้น และหนึ่งในผู้จัดการหลักของเราต้องการให้ผมติดต่อคุณ" ซินกล่าว

ดูเหมือนว่าพวกเขาเลือกผมเพราะคิดว่าผมมีความรู้ด้านเทคนิคและสามารถเข้าถึงระบบไอทีของ บีบีซีในระดับสูง (ซึ่งไม่เป็นความจริง) ผมยังไม่แน่ใจว่าซินรู้หรือไม่ว่า ผมเป็นผู้สื่อข่าวสายไซเบอร์ ไม่ใช่เจ้าหน้าที่ด้านความปลอดภัยไซเบอร์หรือพนักงานไอที

พวกเขาถามคำถามมากมายเกี่ยวกับเครือข่ายไอทีของบีบีซี ซึ่งแม้ผมจะรู้คำตอบก็จะไม่ตอบอยู่ดี จากนั้นพวกเขาส่งชุดคำสั่งคอมพิวเตอร์ซับซ้อนมา และขอให้ผมรันคำสั่งนั้นบนแล็ปท็อปของที่ทำงาน พร้อมรายงานผลกลับไป เป้าหมายคือการตรวจสอบว่าผมมีสิทธิ์เข้าถึงระบบภายในระดับใด เพื่อวางแผนขั้นต่อไปหลังจากเจาะระบบได้สำเร็จ

ในตอนนั้น ผมได้พูดคุยกับซินมาเป็นเวลา 3 วัน และตัดสินใจว่าควรหยุดไว้เพียงเท่านี้ พร้อมขอคำปรึกษาเพิ่มเติมจากผู้เชี่ยวชาญด้านความปลอดภัยข้อมูลของบีบีซี

เนื่องจากเป็นเช้าวันอาทิตย์ ผมวางแผนจะพูดคุยกับทีมในเช้าวันจันทร์ จึงพยายามถ่วงเวลา แต่ซินเริ่มแสดงความไม่พอใจ

"คุณจะทำได้เมื่อไร ? ผมเป็นคนไม่ชอบรอ" แฮกเกอร์กล่าว

"หรือคุณไม่อยากใช้ชีวิตอยู่ริมหาดบาฮามาสแล้ว ?" พวกเขากล่าวคำกดดัน

ซินตั้งเส้นตายไว้ที่เที่ยงคืนวันจันทร์ ก่อนที่พวกเขาจะหมดความอดทน

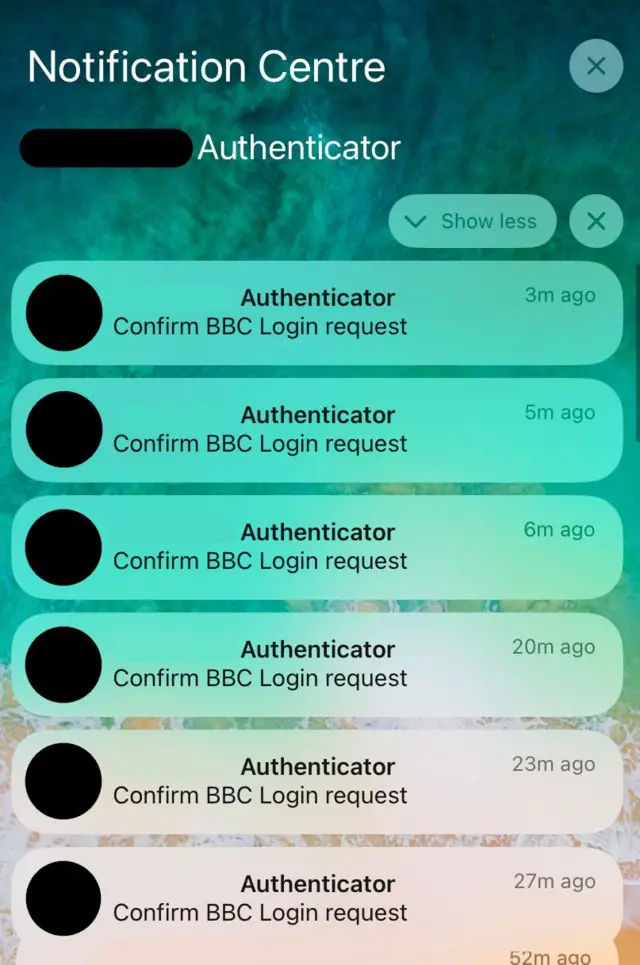

โทรศัพท์ของผมเริ่มมีการแจ้งเตือนจากระบบยืนยันตัวตนสองขั้นตอน (two-factor authentication) การแจ้งเตือนเหล่านั้นมาจากแอปฯ ล็อกอินของบีบีซีที่ถามให้ยืนยันว่าเป็นผู้สื่อข่าวเองที่พยายามเข้าสู่ระบบบัญชีบีบีซีหรือไม่

ผมรู้ในทันทีว่านี่คือเทคนิคของแฮกเกอร์ที่เรียกว่า MFA Bombing หรือการโจมตีด้วยการส่งป็อปอัปยืนยันตัวตนจำนวนมาก โดยพยายามรีเซ็ตรหัสผ่านหรือเข้าสู่ระบบจากอุปกรณ์ที่ไม่คุ้นเคย เพื่อให้เหยื่อเผลอกด "ยอมรับ" ไม่ว่าจะโดยไม่ตั้งใจหรือเพียงเพื่อให้การแจ้งเตือนหยุดลง นี่คือวิธีที่แพลตฟอร์มอูเบอร์ถูกแฮกในปี 2022

การตกเป็นเป้าหมายเช่นนี้สร้างความไม่สบายใจอย่างมาก แฮกเกอร์เปลี่ยนจากการคุยในแอปแชตที่ดูปลอดภัยในท่าทีแบบคุยธุรกิจกลายไปเป็นปรากฏตัวบนหน้าจอโทรศัพท์ของผมโดยตรง เหมือนกับว่ามีคนร้ายมาเคาะประตูคุกคามถึงบ้าน

ผมรู้สึกสับสนกับการเปลี่ยนแปลงของยุทธวิธี แต่ก็ระมัดระวังเกินกว่าจะเปิดแชตกับซินเพราะกลัวว่าจะเผลอกด "ยอมรับ" ซึ่งจะทำให้แฮกเกอร์สามารถเข้าถึงบัญชีบีบีซีของผมได้ทันที

ระบบรักษาความปลอดภัยจะไม่แจ้งเตือนว่าเป็นกิจกรรมอันตราย เพราะดูเหมือนเป็นการเข้าสู่ระบบหรือรีเซ็ตรหัสผ่านตามปกติจากเจ้าของบัญชีเอง หลังจากนั้นแฮกเกอร์ก็สามารถเริ่มค้นหาช่องทางเข้าถึงระบบสำคัญของบีบีซีได้

แม้ผมจะไม่ใช่เจ้าหน้าที่ไอทีและไม่มีสิทธิ์เข้าถึงระบบระดับสูงของบีบีซี แต่เหตุการณ์นี้ก็ยังสร้างความกังวล และทำให้โทรศัพท์ของผมใช้งานไม่ได้โดยปริยาย

ผมติดต่อทีมรักษาความปลอดภัยข้อมูลของบีบีซี และเพื่อความปลอดภัย ผมและทีมงานตกลงให้ตัดการเชื่อมต่อของตัวเองออกจากระบบของบีบีซีโดยสิ้นเชิง เข้าอีเมลไม่ได้ เข้าระบบอินทราเน็ตไม่ได้ ใช้เครื่องมือภายใน หรือสิทธิประโยชน์ใด ๆ ไม่ได้

ในเย็นวันนั้น แฮกเกอร์ส่งข้อความกลับมาอย่างน่าประหลาดใจด้วยน้ำเสียงสงบ

"ทีมงานขออภัย เรากำลังทดสอบหน้าเข้าสู่ระบบของบีบีซีและขออภัยอย่างยิ่งหากสิ่งนี้ทำให้คุณเกิดปัญหา"

ผมตอบกลับเขาไปว่า ผมถูกล็อกออกจากระบบบีบีซีและรู้สึกรำคาญ ซินยืนยันว่าข้อเสนอยังคงอยู่ หากผมต้องการ แต่เมื่อผมไม่ตอบกลับเป็นเวลาหลายวัน บัญชีซิกนัลของซินก็ถูกลบ และเขาหายตัวไปในที่สุด

ท้ายที่สุดผมก็ได้รับการเชื่อมต่อกลับเข้าสู่ระบบของบีบีซี พร้อมมาตรการป้องกันเพิ่มเติมในบัญชีของตัวเอง แถมมาด้วยประสบการณ์ที่ได้สัมผัสโดยตรงกับการโจมตีโดยใช้กลวิธี "ภัยจากคนใน"

การได้เห็นยุทธวิธีที่เปลี่ยนแปลงตลอดเวลาของอาชญากรไซเบอร์เป็นประจักษ์กลายเป็นบทเรียนสำคัญที่ทำให้ผมเห็นถึงความเสี่ยงที่องค์กรต่าง ๆ อาจมองข้าม จนกว่าจะได้เผชิญด้วยตัวเอง