'Nigdy więcej nie będziesz musiał pracować': Przestępcy oferują reporterowi pieniądze żeby zhakować BBC

- Autor, Joe Tidy

- Stanowisko, Cyber correspondent, BBC World Service

- Czas czytania: 6 min

Jak wiele rzeczy w mrocznym świecie cyberprzestępczości, zagrożenie wewnętrzne to coś, z czym bardzo niewielu ludzi miało do czynienia.

Jeszcze mniej osób chce o tym mówić.

Jednak niedawno miałem okazję w wyjątkowy i niepokojący sposób doświadczyć, jak hakerzy próbują wykorzystać osoby z wewnątrz — gdy sam otrzymałem propozycję współpracy od cyberprzestępczego gangu.

„Jeśli jesteś zainteresowany, możemy zaoferować Ci 15% każdego okupu, jeśli udzielisz nam dostępu do swojego komputera".

Taką wiadomość dostałem zupełnie niespodziewanie od kogoś o nicku Syndicate, kto napisał do mnie w lipcu na szyfrowanym komunikatorze internetowym Signal.

Nie miałem pojęcia kim jest ta osoba, ale od razu wiedziałem o co chodzi.

Zaoferowano mi część potencjalnie dużej sumy pieniędzy, jeśli pomogę cyberprzestępcom uzyskać dostęp do systemów BBC za pośrednictwem mojego laptopa.

Ukradliby dane lub zainstalowali złośliwe oprogramowanie i żądali okupu od mojego pracodawcy, a ja potajemnie dostawałbym swoją część zysku.

Słyszałem opowieści o tego typu sytuacjach.

Zaledwie kilka dni zanim dostałem tę niespodziewaną wiadomością pojawiły się doniesienia z Brazylii, że pracownik działu IT został tam aresztowany za sprzedaż swoich danych logowania hakerom. Według policji doprowadziło to do strat w wysokości 100 mln dolarów (około 364,1mln zł) dla jednego z banków.

Po konsultacji z jednym ze starszych redaktorów BBC, zdecydowałem się podjąć współpracę z 'Syndicate'.

Byłem ciekaw, w jaki sposób przestępcy zawierają takie podejrzane układy z potencjalnie nieuczciwymi pracownikami - zwłaszcza w czasach, gdy cyberataki na całym świecie stają się coraz poważniejsze i bardziej dotkliwe w codziennym życiu.

Powiedziałem 'Syn', który zmienił imię w trakcie rozmowy, że jestem potencjalnie zainteresowany, ale muszę dowiedzieć się, jak to działa.

Wyjaśnił, że jeśli podam im moje dane do logowania i kod bezpieczeństwa, włamią się do systemu BBC, a następnie zażądają od korporacji okupu w bitcoinach.

Przysługiwałaby mi część tej wypłaty.

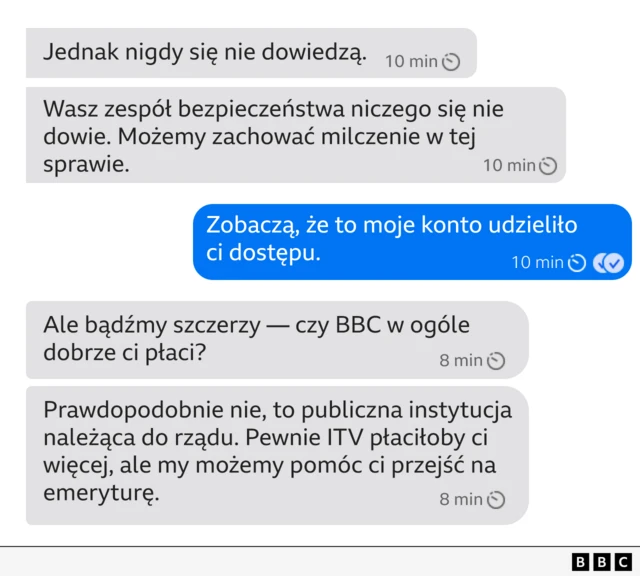

Podnieśli swoją ofertę.

„Nie wiemy ile płaci ci BBC, ale co gdybyś wziął 25% z końcowych negocjacji, a my pobierzemy 1% całkowitych przychodów BBC? Nie musiałbyś już nigdy pracować".

Syn oszacował, że jego zespół mógłby zażądać okupu w wysokości dziesiątek milionów, gdyby udało im się zinfiltrować korporację.

BBC nie zajęło publicznie stanowiska w sprawie tego, czy zapłaciłoby hakerom, ale według zaleceń Narodowej Agencji ds. Przestępczości (National Crime Agency) nie powinno się tego robić.

Mimo wszystko hakerzy kontynuowali swoją 'ofertę'.

Syn powiedział, że mogę liczyć na miliony.

„Usuniemy ten czat, żeby nigdy nie dało się go odnaleźć", zapewniali.

Hakerzy twierdzą, że w poprzednich atakach odnieśli wiele sukcesów, zawierając umowy z osobami z wewnątrz firmy.

Jako przykłady zawarcia umowy podano nazwy dwóch firm, które padły ofiarą hakerów w tym roku. Były to: brytyjska firma z branży opieki zdrowotnej i amerykański dostawca usług ratunkowych.

„Byłbyś zaskoczony, ilu pracowników udzieliło nam dostępu," powiedział Syn.

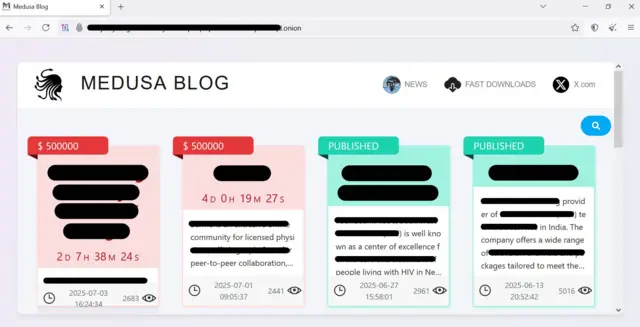

Syn powiedział, że był „menedżerem kontaktów" w grupie zajmującej się cyberprzestępczością o nazwie Medusa.

Twierdził, że pochodzi z zachodniego kraju i że jest jedynym członkiem gangu mówiącym po angielsku.

Medusa to oprogramowanie typu ransomware dostępne jako serwis.

Każdy przestępca może zarejestrować się na ich platformie i używać jej do włamywania się do organizacji.

Według raportu badawczego firmy CheckPoint zajmującej się cyberbezpieczeństwem administratorzy systemu Medusa działają najprawdopodobniej z Rosji lub jednego z państw z nią sprzymierzonych.

„Grupa unika ataków na organizacje w Rosji i Wspólnocie Niepodległych Państw, a jej działalność odbywa się głównie na rosyjskojęzycznych forach internetowych".

Syn z dumą przesłał mi link do oficjalnego ostrzeżenia publicznego USA dotyczącego Medusy, które zostało opublikowane w marcu.

Amerykańskie władze odpowiedzialne za cyberbezpieczeństwo poinformowały, że w ciągu czterech lat działalności grupy zhakowano „ponad 300 ofiar".

Syn nalegał, że poważnie myślą o zawarciu umowy, by potajemnie sprzedać dostęp do mojej firmy w zamian za pokaźną wypłatę.

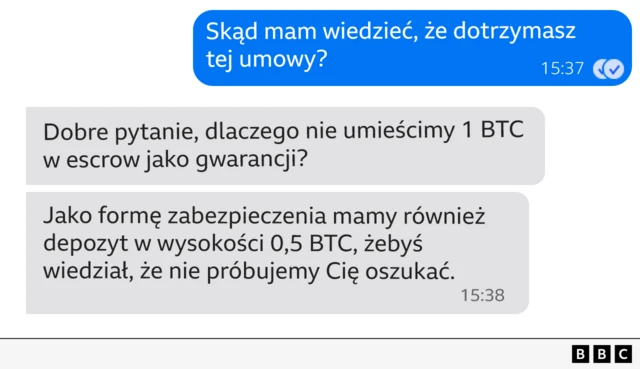

Jednak nigdy tak naprawdę nie wiesz, z kim rozmawiasz, więc poprosiłam Syna, żeby to udowodnił.

„Możecie być dzieciakami, które się wygłupiają, albo kimś, kto próbuje mnie wrobić", zasugerowałem.

W odpowiedzi przesłali mi link do adresu Medusy w darknecie i zaprosili mnie do kontaktu przez Tox — bezpieczny komunikator, uwielbiany przez cyberprzestępców.

Syn był bardzo niecierpliwy i nasilał presję, żebym odpowiedział.

Wysłał mi też link do strony rekrutacyjnej Medusy na ekskluzywnym forum poświęconym cyberprzestępczości, namawiając mnie do rozpoczęcia procesu zabezpieczenia depozytu w wysokości 0,5 bitcoina (ok. 200 tys. zł).

To było ich gwarancją, że otrzymam te pieniądze co najmniej w tej kwocie, gdy tylko przekażę im dane do logowania.

„Nie blefujemy i nie żartujemy – nie mamy konkretnego celu medialnego, chodzi nam o pieniądze i tylko pieniądze. Jeden z naszych głównych menedżerów chciał, żebym się z tobą skontaktował".

Najwyraźniej wybrali mnie, ponieważ założyli, że mam zdolności techniczne i dostęp do systemów informatycznych BBC na wysokim poziomie (a nie mam).

Wciąż nie jestem do końca pewien, czy Syn wiedział, że jestem korespondentem ds. cyberbezpieczeństwa, a nie pracownikiem działu IT czy specjalistą od cyberochrony.

Zadawali mi mnóstwo pytań na temat sieci informatycznej BBC, na które nie odpowiedziałbym, nawet gdybym wiedział jak.

Następnie wysłali mi skomplikowany kod komputerowy i poprosili, żebym uruchomił go na służbowym laptopie i poinformował ich, co się wyświetliło.

Chcieli wiedzieć, jaki mam dostęp do wewnętrznych systemów informatycznych, aby móc planować kolejne kroki, gdy się do nich dostaną.

Rozmawiałem z Synem już od trzech dni i doszedłem do wniosku, że posunąłem się za daleko i że potrzebuję dodatkowej porady od ekspertów BBC zajmujących się bezpieczeństwem informacji.

Była niedziela rano, więc planowałem porozmawiać z zespołem następnego ranka.

Grałem więc na zwłokę.

Ale cierpliwość Syna się skończyła.

„Kiedy będziesz mógł to zrobić? Nie jestem cierpliwą osobą," napisał haker.

„Chyba nie chcesz mieszkać na plaży na Bahamach?," naciskali.

Wyznaczono mi termin na północ w poniedziałek.

Potem zabraknie im cierpliwości.

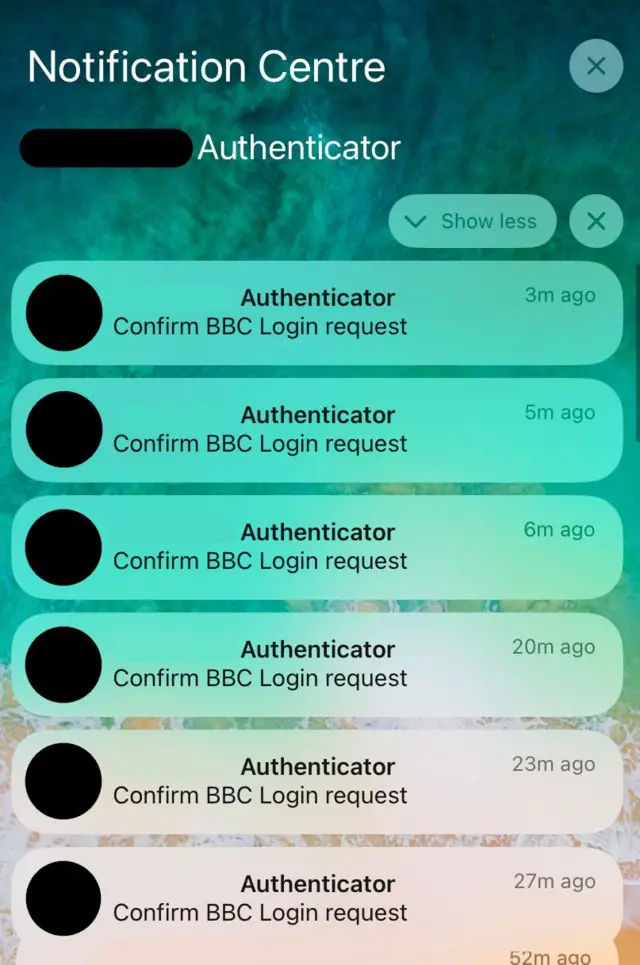

Mój telefon zaczął dostawać powiadomienia o uwierzytelnianiu dwuskładnikowym.

Powiadomienia pochodziły z aplikacji zabezpieczającej logowanie do BBC i prosiły mnie o potwierdzenie, że na pewno próbuję zalogować się do mojego konta.

Gdy trzymałem telefon w dłoniach, ekran co chwilę wyświetlał nową prośbę o dostęp — mniej więcej raz na minutę.

Wiedziałem dokładnie, co to oznacza - jest to technika hakerska znana jako 'bombardowanie uwierzytelnieniami MFA'.

Atakujący bombardują ofiarę wyskakującymi powiadomieniami, próbując zresetować hasło lub zalogować się z nietypowego urządzenia.

Ostatecznie ofiara klika przycisk „akceptuj", czy to przez pomyłkę, czy też po to, aby wyskakujące okienko zniknęło.

To właśnie w ten sposób doszło do słynnego zhakowania Ubera w 2022 r.

Bycie obiektem tego ataku było niepokojące.

Przestępcy przenieśli stosunkowo profesjonalną rozmowę z bezpiecznej aplikacji na ekran główny mojego telefonu.

Miałem wrażenie, jakby przestępcy agresywnie pukali do moich drzwi.

Byłem zdezorientowany zmianą taktyki, ale zbyt ostrożny, aby otworzyć ich czaty, na wypadek gdybym przypadkowo kliknął „akceptuj".

To dałoby hakerom natychmiastowy dostęp do moich kont BBC.

System bezpieczeństwa nie uznałby tego za złośliwe, gdyż wyglądałoby to jak zwykła prośba o zalogowanie lub zresetowanie hasła.

Następnie hakerzy mogliby zacząć szukać dostępu do poufnych lub ważnych systemów BBC.

Jako reporter, a nie pracownik IT, nie mam dostępu do systemów BBC na wysokim poziomie, ale i tak mnie to niepokoiło, ponieważ mój telefon był bezużyteczny.

Zadzwoniłem do zespołu ds. bezpieczeństwa informacji BBC i jako środek ostrożności uzgodniliśmy całkowite odłączenie mnie od BBC.

Zero e-maili, intranetu, narzędzi wewnętrznych, ani żadnych uprawnień.

Dziwnie spokojna wiadomość od hakerów nadeszła później tego samego wieczoru.

„Zespół przeprasza. Testowaliśmy Twoją stronę logowania BBC i bardzo przepraszamy, jeśli spowodowało to jakiekolwiek problemy".

Wyjaśniłem, że nie mam już dostępu do BBC i że mnie zdenerwowali.

Syn upierał się, że oferta nadal jest aktualna, jeśli jestem zainteresowany.

Jednak po kilku dniach braku mojej odpowiedzi usunęli swoje konto Signal i zniknęli.

Ostatecznie przywrócono mi dostęp do systemu BBC, aczkolwiek moje konto zostało dodatkowo zabezpieczone.

Zyskałem też doświadczenie bycia po wewnętrznej stronie ataku z udziałem zagrożenia wewnętrznego.

To mrożący krew w żyłach wgląd w stale ewoluujące taktyki cyberprzestępców — i doświadczenie, które uświadomiło mi istnienie całego obszaru ryzyka dla organizacji, którego wcześniej nie doceniałem, dopóki sam nie stałem się celem.

Ten tekst został napisany i sprawdzony przez naszych dziennikarzy, używając przy tłumaczeniu narzędzi AI, jako część projektu pilotażowego.

Edycja: Nicole Frydrych i Kamila Koronska