Србија и високотехнолошки криминал: Хакери тврде да имају финансијске податке компанија које воде БИГ тржне центре у Србији, траже откуп

Аутор фотографије, EPA/RITCHIE B. TONGO

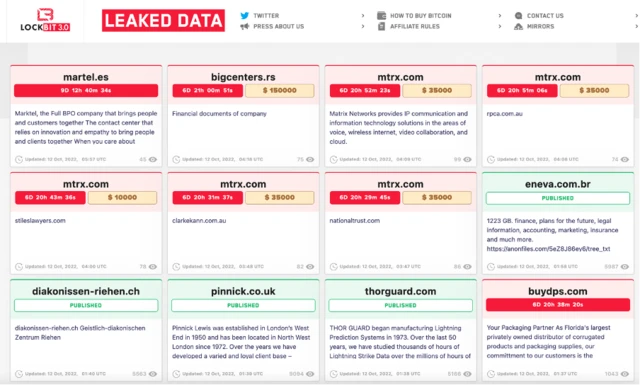

Позната хакерска група ЛокБит тврди да је дошла до финансијских података групације која руководи Биг тржним центрима у Србији и тражи 150.000 долара како би их уништила, објавили су међународни сајтови који прате хакерске нападе.

Из БИГ ЦЕЕ Србија до објављивања текста нису одговорили на питања новинара ББЦ-ја на српском о истинитости навода о цурењу података и корпоративним процедурама у оваквим ситуацијама.

На страници ЛокБита (LockBit) на дарк вебу наводи се да ће ова група за седам дана од тренутка напада објавити све присвојене податке уколико им се не исплати новац.

На сајту хакерске групе одбројава и штоперица, која приказује колико времена је преостало групацији БИГ ЦЕЕ Србија (BIG CEE Serbia) да уплати тражени износ и спречи цурење података у јавност.

Такође, наводи се да ће документе проследити било коме ко је вољан да им за ту услугу плати 150.000 долара.

БИГ ЦЕЕ Србија је део израелске компаније Биг шопинг центри Израел (Big Shopping Centres Israel) која руководи 27 шопинг центара у тој земљи, као и 24 у Америци, док у Србији има девет тржних центара.

Ни из матичне компаније нису одговорили на питања ББЦ новинара.

Аутор фотографије, Screenshot/LockBit website on Dark web

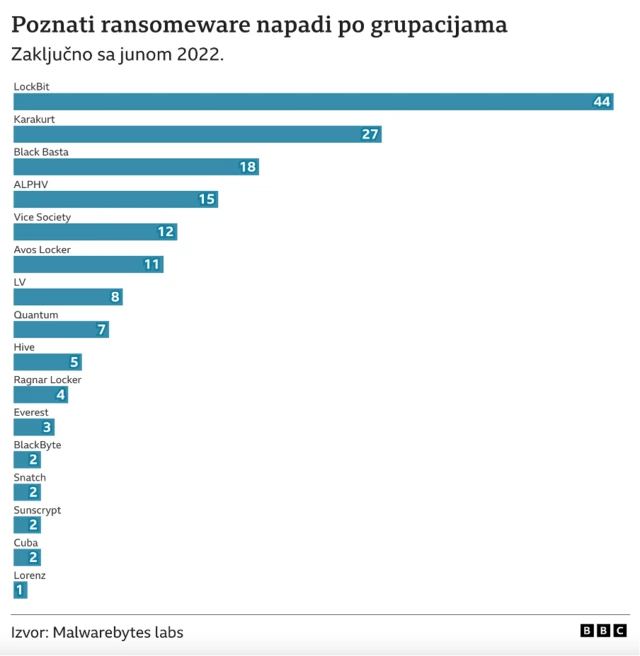

ЛокБит група је творац вируса ЛокБит 3.0 (LockBit Black) и одговорна је за највећи број познатих ренсомвер напада у 2022, наводи се на сајту компаније Малвербајт Лебс (Malwarebytes Labs) која се бави превенцијом и заштитом од интернет вируса и напада.

То је само делом због њиховог рада, а делом због тога што је један од твораца вируса отишао из ЛокБита, објавивши документацију и фајлове уз помоћ којих било ко може да искористи овај вирус.

Раније ове године, ЛокБит је извршио исту врсту напада на Холидеј ин хотел у Истанбулу, јавља ББЦ.

Поред тога, организација је преузела одговорност за нападе на Агенцију за ваздушну безбедност Африке и Мадагаскара (АСЕЦНА), Оклахома универзитет, Међународни универзитет у Еквадору и друге.

Иако су званичне бројке знатно мање, ЛокБит група преузела је одговорност за нових 88 напада између 4. и 12. октобра ове године.

На мети напада, према тврдњама групе, нашле су се америчке компаније из области логистике,

Аутор фотографије, BBC/Lazar Covs

Шта је ренсомвер?

Ренсомвер је кованица од енглеског „ренсом" (ransom) што значи откуп и „софтвер".

У питању су малициозни вирусни програми који нападају рањиве и недовољно заштићене рачунаре и системе, и енкриптују (закључају) важне базе података и друге фајлове.

Потом аутори или пошиљаоци ових уцењивачких вируса од власника или управљача траже новац како би их откључали, пише недељник Време.

Честе мете су факултети, јавне управе, јавна предузећа, музеји и фотографи.

Постоје и случајне мете - они који случајно кликну на линк који садржи ренсомвер.

Погледајте причу о ренсомвер нападу у Новом Саду:

Претходни случајеви у Србији

На удару се у јуну 2022. нашао и Републички геодетски завод (РГЗ), односно катастар те институције.

РГЗ био је „мета интензивног хакерског напада", активирани су сви безбедносни протоколи и закључан је целокупан информациони систем ради заштите податак, рекли су тада из тог завода.

На сличан начин ренсомвером је нападнута градска управа Новог Сада у марту 2020.

У замену за код којим би, наводно, биле откључале блокиране базе података, затражили су откуп од 50 биткоина (400.000 евра), а потом ту суму смањили на 20 биткоина.

Како је град одбио да плати, остао је без великог броја података, изјавио је тада градоначелник Новог Сада Милош Вучевић.

Током напада нису могле да се издају грађевинске дозволе, није радила обједињена наплата, престао је да ради систем видео надзора, а интернет је престао да ради у управама.

Само дан пре наводног напада на компанију Биг, дошло је до још једног хакерског напада, а на мети су се нашли пружаоци интернет услуга, саопштили су из Регистра националног интернет домена Србије (РНИДС), преноси телевизија Н1.

Услед тог ДДоС напада, којим се блокира рад сајта или другог субјекта на интернету, „дошло је и до отежаног приступа систему за регистрацију националних домена", додали су.

Погледајте и овај корисни видео:

Хакерски напади у региону: На удару институције Босне и Херцеговине, Косова и Црне Горе

Хакери нису заобишли ни друге земље бивше Југославије, па су на удару током августа и септембра ове године биле Црна Гора, Косово и Босна и Херцеговина.

Стотине стотине административних рачунара у Црној Гори било је заражено вирусом, а многи од њих су морали да буду искључени да би се спречило ширење вируса. Црногорски званичници су објавили да је напад извела позната група за сајбер криминал под називом Куба Ренсомвер.

„Црна Гора није сама у овој ситуацији. Уз нас су и НАТО партнери, поред комуникације са амбасадама, првенствено америчком, француском и британском, успоставили смо контакте и са стручњацима за сајбер криминал који ће врло брзо, можда и вечерас, стићи у Црну Гору", рекао је Мараш Дукај, црногорски министар јавне управе.

Рачунаре нису палили ни неки од запослених у Парламенту Босне и Херцеговине, као и Вијећу министара и Предсједништву те земље током септембра, пренеле су Независне новине.

„Ово је досад најозбиљнији напад и нисмо једини нападнути", рекао је тада Златко Вукмировић, шеф Службе за информисање парламента БиХ.

Истог месеца дошло је до хакерских нападе на косовске институције.

Тамошње службе утврдиле су да је напад дошао ван Косова, али и да није доспео до инфраструктуре државне рачунарске мреже, саопштио је тада Препарим Кријезију, преноси портал Ал Џазира.