उत्तर कोरिया के हैकर्स ने जब बांग्लादेश का पूरा फ़ॉरेन करेंसी रिज़र्व उड़ा लिया

साल 2016 में उत्तर कोरिया के हैकरों ने बांग्लादेश के राष्ट्रीय बैंक पर हमला कर एक अरब डॉलर हड़प लेने की साज़िश को लगभग अंजाम दे ही दिया था.

उनकी यह योजना कामयाब होने के क़रीब थी, लेकिन यह संयोग था कि लगभग आठ करोड़ डॉलर से भी ज़्यादा का ट्रांसफ़र अचानक रुक गया.

जेफ़ व्हाइट और जीन एच ली की रिपोर्ट के मुताबिक़ अचानक आई अड़चन की वजह से हैकर कामयाब नहीं हो पाए. लेकिन सवाल यह है कि अलग-थलग पड़े दुनिया के निर्धनतम देशों में से एक उत्तर कोरिया ने एल साइबर अपराधियों की टीम तैयार कैसे की?

यह पूरा मामला प्रिंटर की एक गड़बड़ी से शुरू हुआ. जैसा कि रोज़मर्रा की ज़िंदगी में होता है. इसलिए जब बांग्लादेश बैंक में प्रिंटर में यह ख़राबी आई, तो कर्मचारियों ने वही सोचा, जो हममें से ज़्यादातर लोग सोचा करते हैं- एक और दिन, एक और तकनीकी दिक़्क़त. यह कोई बड़ी मुसीबत नहीं लग रही थी.

लेकिन यह भी कोई आम प्रिंटर नहीं था और न वह बैंक ही कोई आम बैंक था. जिस बैंक में यह दिक़्क़त आई थी, वह था बांग्लादेश का केंद्रीय बैंक - बांग्लादेश बैंक, जिस पर देश की बेशक़ीमती विदेशी मुद्रा भंडार की देखरेख का ज़िम्मा था. एक ऐसे देश के विदेशी मुद्रा के भंडार की देखरेख का ज़िम्मा, जहाँ करोड़ों लोग ग़रीबी में रहते हैं.

जिस प्रिंटर में यह गड़बड़ी आई थी, उसकी भी बड़ी अहम भूमिका थी. यह प्रिंटर राजधानी ढाका स्थित बांग्लादेश बैंक के मुख्य कार्यालय की 10वीं मंज़िल के एक बेहद सुरक्षित कमरे में लगा था. इसी प्रिंटर से बैंक में आने वाले और यहाँ से बाहर ट्रांसफ़र किए जाने वाले करोड़ों रुपए के ट्रांज़ैक्शन रिकॉर्ड का प्रिंट-आउट निकाला जाता था.

इस मामले के बारे में पुलिस को जानकारी देते हुए ड्यूटी मैनेजर ज़ुबैर बिन हुदा ने बताया था, "शुक्रवार, पाँच फ़रवरी 2016 को सुबह पौने नौ बजे का समय था. उस दिन स्टाफ़ ने देखा कि प्रिंटर काम नहीं कर रहा है. हमने सोचा, यह आए दिन होने वाली कोई सामान्य गड़बड़ी होगी. इस तरह की गड़बड़ियाँ पहले भी आ चुकी थीं."

इमेज स्रोत, Getty Images

लेकिन असल में बांग्लादेश बैंक जिन दिक़्क़तों में फँसा था, वह इसका पहला संकेत था. हैकरों ने इसके कंप्यूटर नेटवर्कों में सेंध लगा दी थी. जिस वक़्त प्रिंटर ने काम करना बंद कर दिया था, उसी वक़्त हैकर अब तक के सबसे दुस्साहसिक साइबर हमले को अंजाम दे रहे थे. उन हैकरों का एक ही मक़सद था. वे बांग्लादेश बैंक से अरबों डॉलर उड़ा लेना चाहते थे.

इस बड़ी रक़म को यहाँ से उड़ा कर ले जाने के लिए हैकर नक़ली बैंक अकाउंट, चैरिटी, कैसिनो और अपने परिचितों के एक बड़े नेटवर्क का इस्तेमाल करने वाले थे.

लेकिन बड़ा सवाल यह है कि ये हैकर कौन और कहाँ के थे? जाँचकर्ताओं के मुताबिक़ डिजिटल फ़िंगरप्रिंट सिर्फ़ एक ही दिशा की ओर इशारा कर रहे थे. इशारा, उत्तर कोरिया की सरकार की ओर था.

उत्तर कोरिया के हैकरों का ख़तरनाक लैज़रस ग्रुप

उत्तर कोरिया साइबर क्राइम के इस केस का प्रमुख संदिग्ध है, इस पर कुछ लोगों को आश्चर्य हुआ होगा क्योंकि यह दुनिया के निर्धनतम देशों में से एक है. यह टेक्नोलॉजी और आर्थिक स्तर समेत लगभग हर तरह से दुनिया से अलग-थलग है.

फिर भी एफ़बीआई के मुताबिक़ बांग्लादेश बैंक के सिस्टम में हैकिंग का यह दुस्साहसिक अपराध पूरे एशिया में फैले हैकरों और बिचौलियों की रहस्यमयी टीम की वर्षों की व्यवस्थित तैयारी का नतीजा था. और यह टीम उत्तर कोरिया शासन की मदद से ऑपरेट कर रही थी.

साइबर सिक्योरिटी इंडस्ट्री में उत्तर कोरिया के हैकरों को लैज़रस ग्रुप के नाम से जाना जाता है. बाइबिल में लैज़रस का संदर्भ है, जो मौत के बाद भी जीवित होकर इस दुनिया में आ गया था. लैज़रस ग्रुप का सामना कर चुके विशेषज्ञों का मानना है कि बाइबिल के लैज़रस की तरह इस ग्रुप में मिट कर भी वापसी करने की ग़ज़ब की क्षमता है.

हालाँकि एफ़बीआई ने इस ग्रुप के एक संदिग्ध हैकर पार्क जिन-ह्योक की विस्तृत जानकारी पेश की थी, लेकिन अभी भी उसके बारे में काफ़ी कम जानकारियाँ हैं. पार्क जिन-ह्योक को पाक जिन-हेक और पार्क क्वांग जिन के नाम से जाना जाता है.

एफ़बीआई की ओर से पेश जानकारी के मुताबिक़ जिन-ह्योक एक कंप्यूटर प्रोग्रामर हैं. ह्योक ने देश के शीर्ष विश्वविद्यालयों में से एक से ग्रेजुएशन के बाद उत्तर कोरियाई कंपनी चोसुन एक्सपो में काम किया था. चीन के बंदरगाह शहर डालियान में उन्होंने इस कंपनी में काम करते हुए पूरी दुनिया में बिखरे इसके ग्राहकों के लिए ऑनलाइन गेमिंग और गैम्बलिंग प्रोग्राम बनाए थे.

इमेज स्रोत, Getty Images

डालियान में रहते हुए उन्होंने एक ई-मेल एड्रेस क्रिएट किया और सीवी बनाया. इसके बाद ह्योक ने संपर्कों का नेटवर्क तैयार करने के लिए सोशल मीडिया का इस्तेमाल शुरू किया.

एफ़बीआई के जाँचकर्ता के शपथ पत्र के मुताबिक़ साइबर फ़ुटप्रिंट के हिसाब से ह्योक 2002 की शुरुआत में ही डालियान चला आया था. 2013 या 2014 तक वह यहाँ आता-जाता रहा. लेकिन तब तक उसकी इंटरनेट गतिविधियाँ उत्तर कोरिया की राजधानी प्योंगयांग से आती हुई लगने लगी थीं.

एजेंसी ने 2011 के एक ई-मेल से निकाली हुई ह्योक की एक तस्वीर रिलीज़ की थी. चोसुन एक्सपो के एक मैनेजर ने यह ई-मेल एक बाहरी ग्राहक से पार्क-ह्योक का परिचय कराते हुए भेजी थी. इसमें एक क्लियर-कट (बाल काटने का एक स्टाइल) कोरियाई युवक की तस्वीर थी, जो उन दिनों 28-30 साल का रहा होगा. उन्होंने धारीदार ब्लैक शर्ट और चॉकलेट ब्राउन रंग का सूट पहन रखा था. पहली नज़र में उनके निचुड़े चेहरे के अलावा कुछ भी असामान्य नज़र नहीं आ रहा था.

लेकिन एफ़बीआई कहना है कि दिन में वह एक प्रोग्रामर का काम करता था और रात को हैकर बन जाता था.

जून, 2018 में अमेरिकी अधिकारियों ने सितंबर 2014 और अगस्त 2017 के बीच पार्क पर कंप्यूटर धोखाधड़ी और दुरुपयोग की साज़िश रचने का आरोप लगाया. उन पर एक और आरोप वायर फ्रॉड का लगा (मेल और इलेक्ट्रॉनिक कम्यूनिकेशन के ज़रिए की जाने वाली धोखाधड़ी). अगर वह कभी पकड़े जाते हैं तो उन्हें 20 साल की जेल की सज़ा हो सकती है.

लेकिन अगर उनका यह नाम सही है तो पार्क उत्तर कोरिया के शासन के लिए रातोंरात हैकर नहीं बन गए थे. वह उन हज़ारों उत्तर कोरियाई युवकों में से एक थे, जिन्हें बचपन से ही साइबर वॉरियर बनाने के लिए तैयार किया गया था. 12 साल की उम्र में इन प्रतिभाशाली गणितज्ञों को स्कूलों से राजधानी भेज दिया गया था. इन बच्चों को जम कर गणित पढ़ाया जाता था

हैकरों ने बांग्लादेश बैंक के अधिकारियों के होश उड़ाए

बहरहाल बांग्लादेश बैंक के स्टाफ़ ने प्रिंटर को री-बूट किया तो उन्हें कुछ ऐसी ख़बरें मिलीं, जो उनके लिए भारी चिंता का सबब बन गईं. उन्हें अमेरिकी केंद्रीय बैंक फ़ेडरल रिज़र्व से अर्जेंट मैसेज मिलने लगे.

इमेज स्रोत, Getty Images

बांग्लादेश का यूएस-डॉलर अकाउंट फ़ेडरल रिज़र्व में ही है. फ़ेडरल रिज़र्व को बांग्लादेश बैंक से एक अरब डॉलर का पूरा अकाउंट ख़ाली करने का निर्देश मिला था.

बांग्लादेशी अधिकारियों ने स्पष्टीकरण के लिए फ़ेडरल रिज़र्व से संपर्क करने की कोशिश की, लेकिन हैकरों ने सेंध लगाने की टाइमिंग बड़ी सावधानी से चुनी थी. इसलिए बांग्लादेशी अधिकारी इसमें सफल नहीं हो सके.

हैकरों ने अपना काम गुरुवार, चार फ़रवरी बांग्लादेश के समय के मुताबिक़ रात आठ बजे शुरू किया. लेकिन न्यूयॉर्क में यह गुरुवार की सुबह थी. बांग्लादेश जब सो रहा था, उस बीच फ़ेडरल रिज़र्व को हैकरों का निर्देश (इन्हीं कंप्यूटर निर्देशों की वजह से बांग्लादेश के अकाउंट से डॉलर निकलने लगे थे) पालन करने का पर्याप्त समय मिल गया था.

अगला दिन शुक्रवार था. यह बांग्लादेश में सप्ताहंत की शुरुआत थी, जो शनिवार तक चलता है. लिहाज़ा, ढाका के मुख्यालय में यह दो दिनों की छुट्टी की शुरुआत थी. इसलिए बांग्लादेशियों ने जब शनिवार को इस चोरी का पता लगाना शुरू किया, तो उस दौरान न्यूयॉर्क में वीकेंड चल रहा था.

अमेरिका में रह रहे साइबर सिक्योरिटी एक्सपर्ट राकेश अस्थाना कहते हैं, "तो आप देख सकते हैं कि इस हमले को किस सफ़ाई से अंजाम दिया गया. इस सेंधमारी को अंजाम देने के लिए गुरुवार का दिन चुनने के पीछे एक ख़ास मक़सद था. शुक्रवार को न्यूयॉर्क में काम हो रहा था लेकिन बांग्लादेश बैंक में छुट्टी थी. जब बांग्लादेश बैंक छुट्टी के बाद काम शुरू करता तो फ़ेडरल रिज़र्व में छुट्टी होती. ऐसा ही हुआ और इस चोरी का पता चलने में तीन दिन की देरी हो गई."

हैकरों को अपनी करतूत को अंजाम तक पहुँचाने के लिए और ज़्यादा वक़्त की ज़रूरत थी. इसलिए एक बार पैसा ट्रांसफ़र कर लेने के बाद उन्हें ऐसी जगह की ज़रूरत थी जहाँ वो इसे भेज सकें. लिहाज़ा उन्होंने फ़िलीपींस की राजधानी में खोले अपने खातों में इन डॉलरों को भेजना शुरू किया. यह सोमवार, आठ फ़रवरी 2016 का दिन था और राष्ट्रीय छुट्टी का दिन था.

बांग्लादेश, न्यूयॉर्क और फ़िलीपींस के बीच समय के इस अंतर का फ़ायदा उठा कर हैकरों ने ऐसी योजना बनाई कि उन्हें पैसे निकाल कर उसे ठिकाने लगाने में पाँच दिन मिल गए.

उनके पास इसकी योजना बनाने के लिए काफ़ी समय था क्योंकि लैज़रस ग्रुप पिछले एक साल से बांग्लादेश बैंक के कंप्यूटर सिस्टम में ताक-झांक कर रहा था.

इस तरह हैकिंग को दिया अंजाम

इमेज स्रोत, Google

जनवरी, 2015 में बांग्लादेश बैंक के कुछ कर्मचारियों को एक साधारण सा दिखने वाला ई-मेल भेजा गया. नौकरी माँगने वाले एक शख़्स ने यह ई-मेल भेजा था, जिसका नाम था रासेल आलम. विनम्रता पूर्वक नौकरी माँगते हुए उसने अपना सीवी (CV) और कवर लेटर वेबसाइट से डाउनलोड करने का आमंत्रण भेजा था. लेकिन रासेल आलम नाम का कोई शख़्स था ही नहीं.

एफ़बीआई जाँचकर्ता के मुताबिक़ यह लैज़रस ग्रुप की ओर से इस्तेमाल किया जा रहा छद्म नाम था. इस ई-मेल के बाद बांग्लादेश बैंक का कम से कम एक शख़्स इस जाल में फँस चुका था. जैसे ही उसने सीवी डाउनलोड किया, बांग्लादेश बैंक का कंप्यूटर सिस्टम इसमें छिपे वायरस से संक्रमित हो गया.

एक बार बैंक के सिस्टम में घुसने के बाद लैज़रस ग्रुप चुपचाप एक कंप्यूटर से दूसरे कंप्यूटर में छलांग लगाता रहा और आख़िरकार उस डिजिटल तिजोरी तक पहुँच गया, जहाँ अरबों डॉलर रखे थे. इसके बाद वे रुक गए.

सवाल यह है कि आख़िर बैंक में शुरुआती फ़िशिंग ई-मेल के पूरे एक साल बाद हैकरों ने पैसा क्यों चुराया? आख़िर इस पूरे वक़्त में बैंक सिस्टम में मौजूद रहने की वजह से खोज निकाले जाने का जोख़िम उन्होंने क्यों लिया? ऐसा इसलिए हुआ,क्योंकि उन्हें पैसे को बाहर निकालने के लिए रास्ता तैयार करने का समय चाहिए था.

पैसों को ठिकाने लगाने का नायाब तरीक़ा

मनीला में जुपिटर स्ट्रीट एक व्यस्त सड़क है. एक ईको होटल और डेंटल सर्जरी के ठीक आगे आरसीबीसी का एक ब्रांच है. यह फ़िलीपींस के सबसे बड़े बैंकों में से एक है. मई 2015 बांग्लादेश बैंक के सिस्टम को शिकार बनाने के बाद हैकरों ने अपने साथियों की मदद से यहाँ चार अकाउंट खुलवाए. लेकिन इनमें संदेह पैदा करने वाले संकेत दिख रहे थे.

इमेज स्रोत, Getty Images

मसलन, अकाउंट खुलवाने के लिए इस्तेमाल किए गए ड्राइवरी लाइसेंस नक़ली थे. खाते खुलवाने वाले सभी आवेदक एक ही नौकरी कर रहे थे और उन्हें समान वेतन मिल रहा था, जबकि वे अलग-अलग कंपनियों के थे. लेकिन लगता है कि किसी ने इस पर ग़ौर नहीं किया. महीनों तक ये खाते यूँ ही पड़े रहे. इनमें सिर्फ़ 500 डॉलर जमा थे. इस बीच, हैकर प्लान के दूसरे पहलुओं पर काम करते रहे.

फ़रवरी, 2016 तक हैकर बांग्लादेश बैंक के सिस्टम में सफलतापूर्वक सेंध लगा कर पैसा निकालने का रास्ता बना चुके थे. लैज़रस ग्रुप तैयार था. लेकिन अभी भी उन्हें एक बाधा पार करनी था और यह था बांग्लादेश बैंक के दफ़्तर की 10वीं मंज़िल पर रखा प्रिंटर.

बांग्लादेश बैंक ने अपने खातों से किए गए ट्रांसफ़र को दर्ज करने के लिए एक पेपर बैक-अप सिस्टम बनाया था. ट्रांज़ैक्शन के रिकॉर्ड रखने के इस तरीक़े में जोखिम था क्योंकि यह किसी भी वक़्त हैकरों के हाथ में पड़ सकता था. बांग्लादेश बैंक की वारदात में हैकरों ने इसे कंट्रोल करने वाले सॉफ़्टवेयर को हैक किया और इसे ठप कर दिया.

हैकरों ने सेंधमारी के लिए तैयार अपने रास्ते को छिपा रखा था. गुरुवार, चार फ़रवरी, 2016 के रात आठ बज कर छत्तीस मिनट पर हैकरों ने पैसे ट्रांसफ़र करने शुरू किए. इनके ज़रिए 951 मिलियन डॉलर यानी 95 करोड़ डॉलर से अधिक रक़म निकाल ली गई थी. फ़ेडरल रिज़र्व में रखी यह बांग्लादेश की लगभग पूरी रक़म थी.

हैकर मालामाल हो चुके थे लेकिन हॉलीवुड में दिखाई जाने वाली लूट की फ़िल्मों की तरह इस मामले में भी चोर एक छोटा सुराग़ छोड़ गए. इसी सुराग़ के सहारे वे पकड़े गए.

सप्ताहंत के बाद बांग्लादेश बैंक को जब ग़ायब रक़म का पता चला, तो अधिकारी यह पता करने के लिए जूझते दिखे कि आख़िर हुआ क्या है? बैंक के गवर्नर राकेश अस्थाना और उनकी कंपनी वर्ल्ड इनफॉरमेटिक्स के बारे में जानते थे. उन्होंने अस्थाना से मदद माँगी.

अस्थाना का कहना है कि इस मोड़ पर भी गवर्नर सोच रहे थे कि वह चुराया हुआ पैसा वापस करा लेंगे. लिहाज़ा उन्होंने हैकिंग की बात छिपाए रखी. यहाँ तक कि उन्होंने सरकार को भी यह बात नहीं बताई.

इस बीच अस्थाना यह पता करने की कोशिश करते रहे कि हैकिंग की मार कितनी गहरी है. उन्हें पता चला कि चोरों को स्विफ्ट (SWIFT) कहे जाने वाले बांग्लादेश के बैंकिंग सिस्टम के एक अहम हिस्से तक सेंध लगाने में कामयाबी मिल गई थी.

दुनिया भर में हज़ारों बैंक इस सिस्टम का इस्तेमाल कर अपने बीच बड़ी रक़म के ट्रांसफ़र को को-ऑर्डिनेट करते हैं. हैकरों ने स्विफ्ट की कमज़ोरी का फ़ायदा नहीं उठाया. उन्हें ऐसा करने की ज़रूरत भी नहीं थी. जहाँ तक स्विफ्ट सॉफ़्टवेयर का संबंध है, तो हैकर उसके लिए वास्तविक बैंक कर्मचारियों के जैसे ही लग रहे थे.

इमेज स्रोत, Getty Images

बहुत जल्दी बांग्लादेश के बैंक कर्मचारियों को यह भी स्पष्ट हो गया कि पैसा अब वापस नहीं मिल सकता. कुछ पैसा फ़िलीपींस पहुँच चुका था. वहाँ की बैंकिंग व्यवस्था से जुड़े अधिकारियों ने उन्हें बताया कि पैसे पर दावे की प्रक्रिया शुरू करने के लिए उऩ्हें एक अदालती आदेश की ज़रूरत पड़ेगी.

कोर्ट का आदेश तो सार्वजनिक दस्तावेज़ होता है. लिहाज़ा जब फ़रवरी के आख़िर में बांग्लादेश की सरकार ने केस दायर किया, तो हैकरों की ओर से सेंध लगाने का मामला खुल गया. यह कहानी पूरी दुनिया में एक विस्फोट की तरह फैल गई.

अस्थाना कहते हैं कि इसका फ़ौरी नतीजा तो यही हुआ कि बैंक के गवर्नर को इस्तीफ़ा देने के लिए कह दिया गया. वह कहते हैं, "इसके बाद मैंने गवर्नर को फिर कभी नहीं देखा."

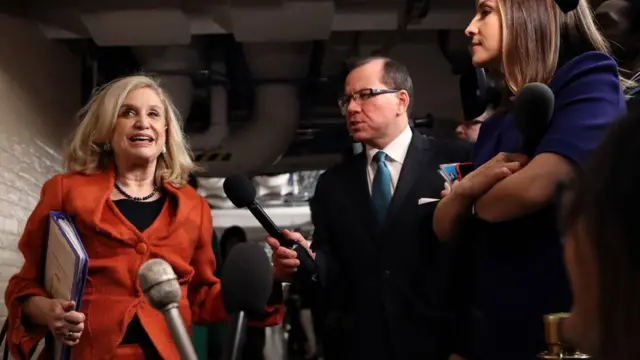

अमेरिकी संसद की सदस्य कैरोलिन मलोनी को यह घटना स्पष्ट रूप से याद है. जब उन्होंने बांग्लादेश बैंक पर हैकरों के हमले की वारदात के बारे में सुना, तो उस वक़्त संसद में ही थीं.

वह बताती हैं, "मैं संसद से निकल कर एयरपोर्ट की ओर जा रही थी. उस दौरान मैं बांग्लादेश बैंक में हैकरों की सेंध लगाने की इस घटना के बारे में ही पढ़ रही थी. यह ज़बरदस्त और बुरी तरह सदमे में डालने वाली घटना थी. बिल्कुल दहला देने वाली घटना. फ़ाइनेंशियल मार्केट की यह घटना बेहद भयावह थी. मेरी नज़र में सबसे अधिक भयावह हादसों में से एक."

संसद की वित्तीय सेवा कमेटी की सदस्य होने के नाते मलोनी इस मामले को एक बड़े संदर्भ में देख रही थीं. चूंकि स्विफ्ट के ज़रिए दुनिया में अरबों डॉलर का लेनदेन हो रहा था, इसलिए इस तरह की हैकिंग उस सिस्टम में लोगों का विश्वास बुरी तरह हिला सकता थी.

मलोनी ख़ास तौर पर फ़ेडरल रिज़र्व के लिए चिंतित थीं, क्योंकि उसका भी नाता स्विफ्ट से था. वह सोच रही थीं, "यह अमेरिका का केंद्रीय बैंक फ़ेडरल रिज़र्व है, जो आम तौर पर काफ़ी सतर्क रहता है. इसके बावजूद इस तरह के ट्रांसफ़र को कैसे अंजाम दे दिया गया."

मलोनी ने फ़ेडरल रिज़र्व से संपर्क किया, तो वहाँ के स्टाफ़ ने उन्हें बताया कि रक़म का ज़्यादातर ट्रांसफ़र रोक लिया गया है .लेकिन इसके पीछे संयोग से मिली एक छोटी जानकारी का हाथ था.

जब हैकरों का पैसा बैंक में ट्रांसफ़र होने से रह गया

मनीला की जिस आरसीबीसी बैंक की शाखा में हैकरों ने 95 करोड़ डॉलर से ज़्यादा रक़म ट्रांसफ़र करने की कोशिश की थी, वह जुपिटर स्ट्रीट में थी. फ़िलीपींस में ऐसे सैकड़ों बैंक हैं, जिनका हैकर इस्तेमाल कर सकते थे. लेकिन उन्होंने इसी को चुना. लेकिन इस फ़ैसले से हैकरों को करोड़ों डॉलर गँवाने पड़े.

इमेज स्रोत, Getty Images

कैरोलिन मलोनी बताती हैं, "फ़ेडरल रिज़र्व में यह ट्रांज़ैक्शन रोक दिया गया, क्योंकि कई ऑर्डर में से एक में 'जुपिटर' शब्द का इस्तेमाल किया गया था और यही नाम एक ईरानी समुद्री जहाज़ का भी नाम था. यह जहाज़ अमेरिका के लगाए गए प्रतिबंध के दायरे में था."

'जुपिटर' शब्द का ज़िक्र ही काफ़ी था. फ़ेडरल रिज़र्व के ऑटोमेटेड कंप्यूटर सिस्टम में ख़तरे की घंटी बजाने के लिए यह शब्द पर्याप्त था. तुरंत पेमेंट्स की समीक्षा की गई और ज़्यादातर को रोक दिया गया. लेकिन सभी पेमेंट्स को रोका नहीं जा सका.

लगभग 10 करोड़ डॉलर से ज़्यादा के पाँच ट्रांज़ैक्शन इस बाधा को पार कर गए. इनमें से भी दो करोड़ श्रीलंका की एक चैरिटी को ट्रांसफ़र कर दिए गए. इसका नाम था, शालिका फ़ाउंडेशन. हैकरों ने चुराए हुए पैसों को ठिकाने के लिए इसे तैयार रखा था (इसकी संस्थापक शालिका परेरा कहती हैं कि उन्हें लगा कि यह पैसा क़ानूनी तौर पर दान की रक़म है).

लेकिन यहाँ भी एक छोटी जानकारी ने हैकरों की योजना को नाकाम कर दिया. यह ट्रांसफ़र 'शालिका फ़ाउंडेशन' को किया गया था. सिस्टम पर बारीक नज़र रखने वाले एक बैंक कर्मचारी को वर्तनी में एक ग़लती दिख गई और ट्रांज़ैक्शन रिवर्स कर दिया गया.

लेकिन हैकर आठ करोड़ डॉलर से ज़्यादा की रक़म उड़ाने में सफल रहे. हैकरों ने इस छोटी रक़म के लिए तो इस घटना को अंजाम नहीं दिया था लेकिन इतना बड़ा घाटा बांग्लादेश के लिए बहुत बड़ा झटका था. यह उस देश के लिए बहुत बड़ी चोट थी, जहाँ के पाँच लोगों में से एक ग़रीबी रेखा के नीचे रह रहा है.

जब तक बांग्लादेश ने अपने पैसों का वापस लाने की क़वायद शुरू की, तब तक हैकरों ने उनकी पहुँच से दूर निकल जाने का पूरा इंतजाम कर लिया था. शुक्रवार, पाँच फ़रवरी को आरसीबीसी की जुपिटर स्ट्रीट स्थित शाखा में इसके पिछले साल खोले गए बैंक अकाउंट अचानक सक्रिय हो गए थे.

इमेज स्रोत, Getty Images

हैकरों ने चोरी के पैसे अलग-अलग खातों में ट्रांसफ़र करा लिए थे. फिर इन्हें करेंसी एक्सचेंज कंपनी में भेज कर स्थानीय करेंसी में बदल दिया और फिर इसे बैंक में जमा कर दिया गया. इसमें से कुछ कैश में बदल कर निकाल लिया गया. मनी लॉड्रिंग मामलों के विशेषज्ञों के मुताबिक़ हैकरों ने बिल्कुल सटीक तरीक़ा अपनाया था.

कैलिफ़ोर्निया के मोंटेरी में मीडिलबरी इंस्टीट्यूट ऑफ़ इंटरनेशनल स्टडीज में फाइनेंशियल क्राइम मैनेजमेंट प्रोग्राम के डायरेक्टर मोयेरा रॉशेन कहते हैं, "दरअसल इस तरह के अपराध को अंजाम देने के लिए आपको मनी ट्रेल को जितना संभव हो गंदला और धुंधला बना देना होता है."

इसके बावजूद जाँचकर्ताओं की ओर से पैसे के सफ़र के रास्ते का पता कर लिए जाने की संभावना बनी रहती है. लेकिन इस सफ़र के रास्ते को कोई पकड़ न पाए, इसके लिए आपको बैंकिंग सिस्टम को पूरी तरह छोड़ देना पड़ता है.

मनी ट्रेल और फ़िलीपींस के जुआघर

मनीला के तटीय इलाक़े में सोलेयर बेहद शानदार जगह है. यहाँ एक चमचमाता व्हाइट पैलेसनुमा होटल है. इसमें विशाल थियेटर आलीशान दुकानें हैं. इसका सबसे बड़ा आकर्षण का केंद्र है बड़ा सा कसीनो फ्लोर. चीन से बड़ी तादाद में जुआरी मनीला आते हैं.

चीन में जुआ खेलना ग़ैरक़ानूनी है. एशियाई गेमिंग मैगज़ीन इनसाइड के एडिटर-एट-लार्ज मोहम्मद कोहेन कहते हैं, "सोलेयर के पास एशिया का सबसे शानदार कसीनो फ्लोर है."

इमेज स्रोत, Getty Images

कोहेन के मुताबिक़ यह दक्षिण पूर्व एशिया की किसी भी चीज़ की तुलना में बेहद ख़ूबसूरती से डिज़ाइन किया हुआ है. इसमें लगभग 400 गेमिंग टेबल और 2,000 स्लॉट मशीनें हैं.

मनीला के इस चकाचौंध भरे कसीनो के माहौल में ही चोरों ने बांग्लादेश बैंक से चुराए गए पैसों की मनी लॉड्रिंग की योजना को अंजाम देना शुरू किया. चुराई गई जो आठ करोड़ डॉलर से ज़्यादा रक़म आरसीबीसी बैंक से निकाली गई थी, उनमें से पाँच करोड़ डॉलर सोलेयर और एक और कसीनो मिदास के खातों में जमा कर दिए गए.

(बाक़ी तीन करोड़ डॉलर से ज़्यादा की रक़म का क्या हुआ? फ़िलीपींस सीनेट कमेटी की ओर से गठित एक जाँच कमेटी के मुताबिक़ यह एक चीनी शख़्स शु विकांग को दे दी गई. समझा जाता है कि उसने एक प्राइवेट जेट में सवार होकर शहर छोड़ दिया. इसके बाद उसके बारे में कभी सुना नहीं गया.)

चुराई गई रक़म की लॉड्रिंग के लिए कसीनो का इस्तेमाल क्यों किया गया? मनी ट्रेल का पता न चल सके, इसलिए इनका इस्तेमाल हुआ क्योंकि पैसा बैंकिंग सिस्टम में रहता, तो पकड़ में आ जाता.

एक बार जब चुराई रक़म कसीनो चिप्स में बदल कर कसीनो टेबल पर आ जाती है और उससे जुआ खेला जाने लगता है, तो वह कैश में बदल जाती है. इसके बाद जाँचकर्ताओं के लिए इसका पता लगाना लगभग असंभव होता है.

लेकिन चोरों ने यह जोख़िम क्यों लिया? क्या कसीनो टेबल पर इस रक़म के आने के बाद इसके हाथ से निकल जाने का ख़तरा नहीं था? बिल्कुल नहीं.

दरअसल चोरों ने कसीनो के सार्वजनिक हिस्से में खेलने के बजाय प्राइवेट रूम बुक किए और इन्हें अपने परिचितों से भर दिया. यही लोग टेबल पर खेल रहे थे. इससे जुए पर पूरी तरह उनका नियंत्रण हो गया. पैसा कैसे लगाना है, इस पर उनकी चल रही थी.

इसके अलावा उन्होंने चुराए हुए पैसों का इस्तेमाल बैकारेट खेलने में किया. एशिया में यह काफ़ी लोकप्रिय गेम है लेकिन काफ़ी आसान भी. इसमें सिर्फ़ दो नतीजों पर दाँव लगाना होता है.

तुलनात्मक रूप से थोड़ा भी अनुभवी खिलाड़ी दाँव में लगाया हुआ 90 फ़ीसदी या इससे अधिक रक़म को हासिल कर लेता है (मनी लॉन्ड्रिंग में लगे लोगों के हिसाब यह काफ़ी शानदार नतीजा देने वाला साबित होता है. क्योंकि बँधे-बँधाए तरीक़े में उन्हें काफ़ी कम फ़ायदा होता है.)

अब अपराधियों के सामने आराम से मनी लॉन्ड्रिंग करके चुराए गए पैसे को ठिकाने लगा कर शानदार रिटर्न कमाने का रास्ता खुल गया था. लेकिन जुआ खेलने वाले खिलाड़ियों और उनके दाँवों के सतर्क मैनेजमेंट के लिए वक़्त लगना था. लिहाज़ा जुआरी मनीला के दो कसीनो में बैठ कर मनी लॉन्ड्रिंग को अंजाम देते रहे.

बांग्लादेश बैंक का पैसा और फ़िलीपींस का पेंच

उधर, बांग्लादेश बैंक ने इस घटना की जाँच तेज़ कर दी थी. इसके अधिकारियों ने मनीला का दौरा किया और मनी ट्रेल का पता लगाना शुरू किया. लेकिन जब वे कसीनो पहुँचे, तो वहाँ एक अड़चन खड़ी थी. उस वक़्त फ़िलीपींस के जुआघर मनी लॉन्ड्रिंग क़ानूनों के दायरे में नहीं आते थे.

जहाँ तक कसीनो का सवाल है, तो कैश क़ानूनी तौर पर मान्य गैम्बलर्स ने जमा किए थे. गैंबलिंग टेबल से टुकड़ों-टुकड़ों में पैसे ले जाने का उन्हें पूरा हक़ था. (सोलेयर कसीनो का कहना है कि उसे इस बात का कोई अंदाज़ा नहीं था कि वह चुराए गए पैसे से लेनदेन कर रहा है. जाँच एजेंसियों के अधिकारियों से वह पूरा सहयोग कर रहा है. हालाँकि मिदास ने इस बारे में टिप्पणी का अनुरोध करने पर कोई जवाब नहीं दिया.)

आख़िरकार बैंक अधिकारी किम वोंग नामक शख़्स से चुराए गए पैसों में से एक करोड़ साठ लाख डॉलर निकलवाने में कामयाब हो गए. यह शख़्स मिदास के गैंबलिंग जॉन्टस में से एक का संचालक था. उन पर आरोप लगाए गए. लेकिन बाद में हटा लिए गए.

हालाँकि बाक़ी पैसा यानी कम से कम तीन करोड़ 40 लाख डॉलर किसी तरह निकाला गया. जाँचकर्ताओं के मुताबिक़ अधिकारियों का अगला क़दम उन्हें उत्तर कोरिया की ओर ले जाने वाला था.

हैकर्स का उत्तर कोरियाई लिंक

मकाऊ चीन का प्रशासनिक क्षेत्र है. उसकी संवैधानिक स्थिति भी हॉन्गकॉन्ग की तरह ही है. फ़िलीपींस की तरह मकाऊ भी गैम्बलिंग का अड्डा है और यहाँ दुनिया के कुछ सबसे प्रतिष्ठित कसीनो मौजूद हैं. मकाऊ के उत्तर कोरिया से पुराने संबंध हैं. यहीं पर 2000 की शुरुआत में उत्तर कोरिया के कुछ अधिकारी नक़ली 100 डॉलर के नोटों को बदलते पकड़े गए थे.

इस करेंसी की क्वालिटी काफ़ी ज़बरदस्त होती थी और इन्हें सुपर डॉलर कहा जाता था. अमेरिकी अधिकारियों का दावा था कि ये नोट उत्तर कोरिया में छापे जाते थे. जो स्थानीय इन डॉलरों की लॉन्ड्रिंग करते थे, उन्हें बाद में अमेरिका की प्रतिबंधित सूची में डाल दिया गया था. उत्तर कोरिया के शासन से संपर्क होने के वजह से इन्हें प्रतिबंधित किया गया था.

मकाऊ में उस उत्तर कोरियाई जासूस को ट्रेनिंग दी गई थी, जिसने 1987 में एक कोरियाई विमान को बम से उड़ा दिया था. इस घटना में 115 लोग मारे गए थे. यहीं पर किम-जोंग उन के सौतेले भाई किम जोंग नाम निर्वासित जीवन बिता रहे थे. बाद में उन्हें मलेशिया में जहर देकर मार दिया गया था. कइयों का मानना है कि यह हत्या अपनी देखरेख में ख़ुद उत्तर कोरियाई शासन के सर्वोच्च व्यक्ति ने कराई थी.

जैसे-जैसे बांग्लादेश बैंक से चुराई रक़म की लॉन्ड्रिंग होती जा रही थी, वैसे मकाऊ से तमाम तरह के संबंध उजागर होने लगे थे. सोलेयर में गैंबलिंग जॉन्ट्स चलाने वाले वाले कई लोगों के संबंध मकाऊ से थे. सोलेयर में प्राइवेट गैम्बलिंग रूम बुक करने वाली दो कंपनियाँ मकाऊ की ही थीं. जाँचकर्ताओं का मानना है कि चुराई गई रक़म का ज़्यादातर हिस्सा उत्तर कोरिया भेजे जाने से पहले इस छोटे से चीनी प्रशासनिक क्षेत्र में आ गया था.

नासा से ली गई तस्वीर के मुताबिक़ नॉर्थ कोरिया रात के अंधेरे में किसी ब्लैक होल की तरह दिखता है क्योंकि इस देश के ज़्यादातर इलाक़ों में बिजली नहीं रहती है. दूसरी ओर दक्षिण कोरिया रात-दिन रोशनी से जगमगाता रहता है. सीआईए के मुताबिक़ उत्तर कोरिया दुनिया के 12 निर्धनतम देशों में से एक है. इसकी प्रति व्यक्ति जीडीपी 1700 डॉलर है, जो सिएरा लिओन और अफ़ग़ानिस्तान से भी कम है.

इसके बावजूद ऐसा लगता है कि उत्तर कोरिया ने दुनिया के कुछ सबसे ख़तरनाक और पारंगत हैकर पैदा किए हैं. सवाल है कि उत्तर कोरिया को साइबर युद्ध के इन एलिट योद्धाओं को तैयार करने में कैसे कामयाबी हासिल की.

आख़िर क्यों उसने इन योद्धाओं की टुकड़ी तैयार की. इसके लिए उस परिवार पर एक नज़र डालनी होगी, जिसने 1948 में एक विकसित देश के तौर पर स्थापित होने के बाद इस पर शासन किया. अब तक इस पर किम परिवार के लोगों का शासन रहा है.

इसके संस्थापक किम-2 सुंग ने इस देश का निर्माण किया. आधिकारिक तौर पर इसका नाम डेमोक्रेटिक पीपुल्स रिपब्लिक ऑफ़ कोरिया है और यहाँ समाजवादी व्यवस्था है. लेकिन शासन किसी राजशाही के तौर-तरीक़े से ही चलता है.

किम-2 सुंग के बेटे किम जोंग-इल ने अपनी सत्ता का आधार सेना को बनाया. उन्होंने बैलिस्टिक मिसाइलों और परमाणु डिवाइस के परीक्षण से अमेरिका को भड़काने का काम किया. अमेरिकी अधिकारियों के मुताबिक़ अपने इन कामों के लिए पैसे जुटाने के लिए उन्होंने अवैध तरीक़े अपनाए. बेहद आला दर्जे की छपाई के ज़रिए तैयार सुपरडॉलर का प्रसार उनमें से एक तरीक़ा था.

किम जोंग-इल ने देश की रणनीति में साइबर युद्ध को शामिल करने की योजना बहुत पहले बना ली थी. उन्होंने 1990 में कोरिया कंप्यूटर सेंटर की स्थापना की.

अगले कुछ साल तक यह देश के आईटी ऑपरेशन्स के केंद्र में रहा. इसके बाद 2010 में जब यह पक्का हो गया कि किम जोंग-इल के तीसरे बेटे किम जोंग-उन ही गद्दी के वारिस होंगे तो सत्ता ने उन्हें भविष्य के नेता की तरह पेश करने का एक बड़ा अभियान शुरू किया.

उस समय वह अपनी उम्र के दूसरे दशक के मध्य में थे. उनके देश के लोग उस समय तक किम जोंग-उन को ठीक से जानते भी नहीं थे. दरअसल किम जोंग उन के प्रति युवा पीढ़ी की वफ़ादारी हासिल करने के लिए यह अभियान शुरू किया गया था.

उन्हें किम जोंग-उन का योद्धा बनाने के लिए प्रेरित किया गया और इसके लिए हैकिंग समेत तमाम तरह के दूसरे हथियारों का इस्तेमाल किया गया.

युवा किम जोंग उन ने 2011 में अपने पिता की मौत के बाद शासन की बागडोर संभाली. उन्होंने परमाणु हथियारों को 'बेशक़ीमती तलवार' कहा. लेकिन उनको परमाणु हथियारों को विकसित करने के लिए फ़ंडिंग की ज़रूरत थी.

उत्तर कोरिया के पहले परमाणु परीक्षणों और 2006 में लंबी दूरी के बैलिस्टिक मिसाइलों की टेस्टिंग के बाद संयुक्त राष्ट्र सुरक्षा परिषद ने कड़े प्रतिबंध लगा दिए थे. इस वजह से पैसा जुटाना मुश्किल हो गया था. अमेरिकी अधिकारियों के मुताबिक़ हैकिंग ही इसका एकमात्र उपाय था.

लेकिन साइंस एंड टेक्नोलॉजी को अपनाने के बावजूद उत्तर कोरिया के लोग ग्लोबल इंटरनेट से खुल कर संपर्क नहीं कर पा रहे थे. फिर भी कुछ लोगों के लिए यह देखना संभव हो सका कि उनके देश की सीमाओं के बाहर दुनिया कैसी है. यह उनके देश के शासन की ओर से दिखाई जा रही तस्वीर से अलग थी.

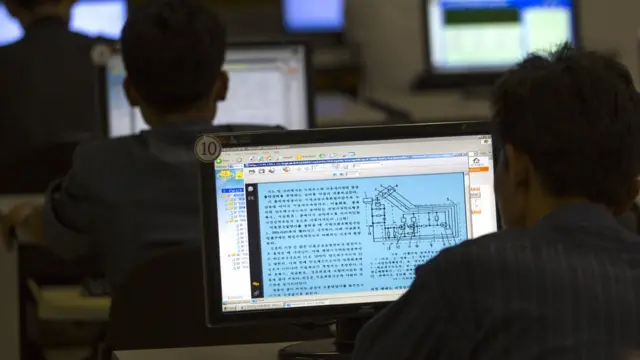

बहरहाल, अपने साइबर योद्धाओं को प्रशिक्षित करने के लिए उत्तर कोरिया का शासन अपने सबसे प्रतिभाशाली कंप्यूटर प्रोग्रामरों को विदेश ख़ास कर चीन भेजता है. यहाँ वह यह सीखते हैं कि बाक़ी दुनिया शॉपिंग, गैंबलिंग, नेटवर्किग और मनोरंजन के लिए कंप्यूटरों और इंटरनेट का इस्तेमाल कैसे करती है.

विशेषज्ञों का कहना है कि यहीं वो गणित के जीनियस से हैकरों में तब्दील होते हैं. चीन में ऐसे बीसियों युवक नॉर्थ कोरियाई की ओर चलाए जाने वाले आउटपोस्ट में काम करते हैं.

इमेज स्रोत, Getty Images

एफ़बीआई कोरिया के एक पूर्व प्रमुख क्योंग-जिन किम कहते हैं, "ये हैकर अपना ट्रैक छिपाने में बड़े माहिर होते हैं. लेकिन किसी भी दूसरे अपराधी की तरह वे अपने पीछे कुछ छोटे सुराग़ छोड़ जाते हैं.

किम अब निजी क्षेत्र में इन्वेस्टिगेटर के तौर पर काम कर रहे हैं. वह कहते हैं कि इन सुराग़ों की वजह से वो उनके आईपी एड्रेस पहचान कर उनकी लोकेशन ढूँढ निकालते हैं.

इन्हीं सुराग़ों को छोटे-छोटे टुकड़ों की बदौलत जाँचकर्ता चीन के उत्तर पूर्वे में स्थित सेनयांग में मौजूद एक अनजान होटल पहुँचे थे. होटल के बाहर पत्थर से बनीं बाघ की मूर्तियाँ लगी थीं. होटल में पारंपरिक कोरियाई मोटिफ़ लगा था. होटल का नाम था चिलबोसान. यह उत्तर कोरिया के एक प्रसिद्ध पर्वत श्रृंखला का नाम है.

अगोडा जैसी होटल रिव्यू वेबसाइट्स में इस होटल में लुभावना कोरियाई टच दिखाई देता है. होटल के कमरो में रंगीन बेडशीट्स बिछी हुई हैं. उत्तर कोरियाई खाना मिलता है. वेट्रेस ग्राहकों के मनोरंजन के लिए गाना गाती हैं और डांस करती हैं.

क्योंग-जिन किम कहते हैं, "इंटेल कम्यूनिटी में इस होटल का नाम जाना-पहचाना है. उन्हें शक है कि 2014 में अंतरराष्ट्रीय स्तर पर पहली बार हमला बोलने के समय उत्तर कोरिया के हैकर चिलबोसान से ही ऑपरेट कर रहे थे."

बहरहाल पार्क जिन-ह्योक जिस चीनी शहर डालियान में पिछले एक दशक से रह रहे थे (ऐसा कहा जाता है), वहाँ कंप्यूटर प्रोग्रामर की एक पूरी कम्यूनिटी वैसे ही उत्तर कोरियाई ऑपरेशन में काम कर रही थी. यह जानकारी ह्यून सिउंग ली ने दी, जिन्होंने उनका साथ छोड़ दिया था.

ली प्योंगयांग में ही पैदा हुए और वहीं पले-बढ़े. बाद में कई वर्षों तक डालियान में रहे. उनके पिता आला संपर्कों वाले कारोबारी थे और यहाँ उत्तर कोरियाई सरकार के लिए काम करते थे. लेकिन 2014 में इस परिवार ने उसका साथ छोड़ दिया. चहलपहल भरे इस बंदरगाह शहर में लगभग 500 उत्तर कोरियाई परिवार रहता है.

इनमें से लगभग 60 से ज़्यादा कंप्यूटर प्रोग्रामर थे. ये युवा थे और अक्सर किम-2 सुंग के जन्मदिन पर होने वाली राष्ट्रीय छुट्टियों के दिन आपस में मिलते थे. उन युवा प्रोग्रामरों में से एक ने एक दिन ली को अपने क्वार्टर पर बुलाया. ली ने देखा कि एक ही जगह लगभग 20 लोग रह रहे हैं. एक कमरे में चार से छह लोग रह रहे थे. लिविंग रूम को उन्होंने दफ़्तर जैसा बना रखा था. वहाँ तमाम कंप्यूटर थे और सब लिविंग रूम में लगे हुए थे.

ली को उन्होंने दिखाया कि वे क्या बना रहे हैं. वे लोग मोबाइल फ़ोन के गेम्स बना रहे थे और ब्रोकरों के ज़रिए दक्षिण कोरिया और जापान में बेच रहे थे. इस तरह वे साल में 10 लाख डॉलर तक कमा रहे थे.

हालाँकि उत्तर कोरिया के सुरक्षा अधिकारियों की इन युवाओं पर कड़ी निगाह रहती है लेकिन तुलनात्मक तौर पर वे यहाँ ज़्यादा आज़ाद हैं. ली कहते हैं, "पाबंदी है लेकिन यहाँ उत्तर कोरिया की तुलना में कहीं ज़्यादा आज़ादी है. वे इंटरनेट एक्सेस कर सकते हैं. फ़िल्में देख सकते हैं."

बांग्लादेश बैंक पर हमले का पूर्वाभ्यास

डालियान में लगभग आठ साल रहने के बाद पार्क जिन-ह्योक प्योंगयांग लौटने के लिए बेहद चिंतित दिख रहे थे. एफ़बीआई ने 2011 में एक ई-मेल पकड़ी थी, जिसमें उन्होंने लिखा था कि वे अपनी मंगेतर से शादी करना चाहते हैं. लेकिन ऐसा करने की अनुमति मिलने में कुछ और साल लगे थे.

इमेज स्रोत, Getty Images

एफ़बीआई का कहना है कि उनके ऊपर के लोगों ने उनके लिए एक दूसरा मिशन तय कर रखा था. वह उनसे दुनिया की सबसे बड़ी कंपनी लॉस एंजेलेस की सोनी पिक्चर्स पर साइबर अटैक करवाना चाहते थे.

2013 में सोनी पिक्चर्स ने एक नई फ़िल्म का ऐलान किया था. फ़िल्म उत्तर कोरिया की पृष्ठभूमि पर बननी थी. इसमें सेथ रोजेन और जेम्स फ्रैंकों की भूमिका थी.

यह एक टॉक शो होस्ट की कहानी थी. फ़िल्म में फ्रैंकों ने यह भूमिका निभाई थी. प्रोड्यूसर की भूमिका रोजेन ने निभाई थी. दोनों को उत्तर कोरिया, किम जोंग उन का इंटरव्यू के लिए जाना होता है. फ़िल्म में दिखाया गया था कि किस तरह सीआईए उन्हें किम जोंग-उन की हत्या के लिए बाध्य करती है.

उत्तर कोरिया ने धमकी दी कि सोनी पिक्चर्स ने यह फ़िल्म रिलीज़ की, तो वह अमेरिका के ख़िलाफ़ बदले की कार्रवाई करेगा. नवंबर 2014 को हैकरों ने ख़ुद को गार्जियन ऑफ़ पीस (शांति का अभिभावक) बताते हुए सोनी पिक्चर्स के बड़े अधिकारियों को ई-मेल भेजा. उन्होंने कहा कि फ़िल्म रिलीज़ की गई, तो उन्हें 'बड़ा नुक़सान' झेलना होगा.

तीन दिन बाद कंपनी के कर्मचारियों के कंप्यूटर स्क्रीन पर एक हॉरर फ़िल्म का एक दृश्य दिखाई दिया. इसमें ख़ून से सना कंकाल दिखाई दे रहा था जिसकी आँखें और दाँत बाहर निकले हुए थे. हैकरों ने कंपनी को ठीक तरह से चेतावनी दे दी थी.

इसके बाद कंपनियों के अधिकारियों की सैलरी के ब्योरे, गोपनीय आतंरिक ई-मेल और अभी तक रिलीज़ न हुई फ़िल्मों के ब्योरे ऑनलाइन लीक कर दिए गए. कंपनी की गतिविधियाँ रुक गईं क्योंकि हैकरों के हमले की वजह से कंप्यूटर काम ही नहीं कर रहे थे.

कर्मचारी दफ़्तर के अंदर घुसने के लिए कार्ड भी स्वाइप नहीं कर पाए और न प्रिंटर का इस्तेमाल कर सके. पूरे छह सप्ताह तक एमजीएम लॉट (सोनी पिक्चर्स इंटरटेनमेंट का मुख्यालय) में बनी कॉफ़ी शॉप क्रेडिट कार्ड से पेमेंट लेने में नाकाम रही.

सोनी ने पहले ही इस फ़िल्म के बारे में एक इंटरव्यू रिलीज़ करने की तैयारी कर ली थी, लेकिन जब हैकरों ने हिंसा की चेतावनी दी, तो इसे तुरंत रद्द कर दिया गया. कई मेनस्ट्रीम सिनेमा चेन ने कहा कि वे फ़िल्म प्रदर्शित नहीं करेंगे.

इसलिए यह कुछ स्वतंत्र सिनेमाघरों में डिजिटली ही रिलीज़ हो पाई. लेकिन ऐसा लगता है कि सोनी पर हैकरों का यह हमला 2016 में बांग्लादेश बैंक पर किए गए ज़्यादा बड़े और महत्वाकांक्षी हमले का पूर्वाभ्यास रहा होगा.

बहरहाल, बांग्लादेश अभी भी अपनी चुराई रक़म की रिकवरी की कोशिश में लगा है. बांग्लादेश बैंक आरसीबीसी बैंक समेत दर्जनों लोगों और संस्थाओं के ख़िलाफ़ क़ानूनी कार्रवाई कर रहा है. आरसीबीसी बैंक ने कहा है कि उसकी ओर से किसी भी नियम का उल्लंघन नहीं हुआ है.

हैकरों ने बांग्लादेश बैंक की तिजोरी में ग़ज़ब की सफ़ाई से सेंध लगाई थी. लेकिन इसका जो अंतिम परिणाम सामने आया, क्या उससे उत्तर कोरियाई शासन बहुत ख़ुश हुआ होगा? क्योंकि योजना एक अरब डॉलर की सेंधमारी की बनी थी और आख़िर में हाथ आए सिर्फ़ कुछ करोड़ डॉलर.

चूंकि हैकरों ने ग्लोबल बैंकिंग सिस्टम में हाथ डाल दिया था, लिहाज़ा उन्हें करोड़ों डॉलर गँवाने पड़े. इसके अलावा कुछ करोड़ रुपए बिचौलियों को देने पड़े. अमेरिकी अधिकारियों का कहना है कि भविष्य में उत्तर कोरिया इस तरह की 'ग़लती' से बचना चाहेगा.

मई, 2017 में वानाक्राई रेनसमवेयर का आतंक मचा था. यह रेनसमवेयर जंगल में आग की तरह फैल गया था. इसके हमलावर शिकार के फ़ाइलों में घुस जाते थे और डेटा रीट्रिव करने के लिए बिटक्वाइन जैसे वर्चुअल करेंसी में फिरौती माँगते थे.

ब्रिटेन में नेशनल हेल्थ सर्विस इस हमले की बुरी तरह शिकार बनी थी. हैकरों की हमलों की वजह से दुर्घटना और इमरजेंसी विभाग काफ़ी प्रभावित हुआ था. इमरजेंसी कैंसर अप्वाइंटमेंट्स भी री-शिड्यूल करने पड़े थे.

ब्रिटेन ने नेशनल क्राइम एजेंसी और एफ़बीआई की संयुक्त जाँच में पाया कि बांग्लादेश बैंक और सोनी पिक्चर्स एंटरटेनमेंट में हैकरों ने जिन वायरसों का इस्तेमाल किया था, उनमें समानता थी. एफ़बीआई ने पार्क जिन-ह्योक के ख़िलाफ़ जो आरोप दायर किए थे, उनमें यह बात भी शामिल थी.

इमेज स्रोत, Getty Images

अगर एफ़बीआई के आरोप सही हैं, तो इसका मतलब यह है कि उत्तर कोरिया की साइबर आर्मी ने क्रिप्टोकरेंसी को अपना लिया है. क्रिप्टोकरेंसी करेंसी का हाईटेक रूप है. यह करेंसी पारंपरिक बैंकिंग सिस्टम को दरकिनार करके चलती है. इसलिए बिचौलियों को दी जाने वाली रक़म बच जाती है और ट्रांज़ैक्शन की लागत कम हो जाती है.

वानाक्राई सिर्फ़ एक शुरुआत भर थी. टेक. सिक्योरिटी फ़र्मों का कहना है कि आने वाले दिनों में उत्तर कोरिया के हैकरों का हमला क्रिप्टोकरेंसी सिस्टम पर हो सकता है.

उनका दावा है कि उत्तर कोरिया के हैकरों ने उन एक्सचेंजों को शिकार बनाया है, जहाँ बिटकॉइन जैसी करेंसी की पारंपरिक करेंसी से अदला-बदली होती है. कहा जा रहा है कि कुल मिलाकर इन एक्सचेंजों से दो अरब डॉलर की चोरी हुई होगी.

इस तरह के आरोप लगते रहते हैं. फ़रवरी में अमेरिकी क़ानून मंत्रालय ने दो अन्य उत्तर कोरियाई नागिकों पर लैज़रस ग्रुप का सदस्य होने का आरोप लगाया था. विभाग का कहना है कि ये लोग कनाडा से नाइजीरिया तक फैले मनी लॉन्ड्रिंग से जुड़े हैं.

(बीबीसी हिन्दी के एंड्रॉएड ऐप के लिए आप यहां क्लिक कर सकते हैं. आप हमें फ़ेसबुक, ट्विटर, इंस्टाग्राम और यूट्यूब पर फ़ॉलो भी कर सकते हैं.)