Як хакери зупинили трубопровід у США та до чого це призведе

Автор фото, Getty Images

- Author, Джо Тіді

- Role, Репортер BBC з питань кібербезпеки

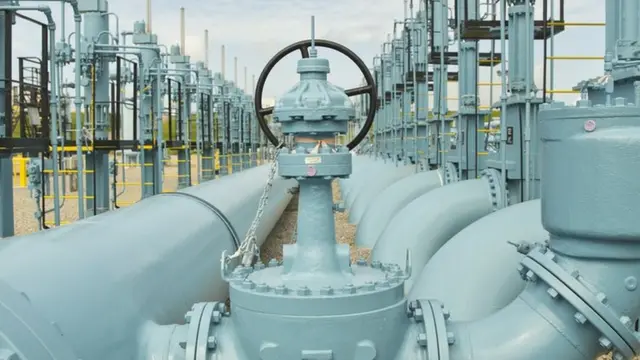

Одна з найбільших трубопровідних компаній США Colonial Pipeline розслідує обставини кібератаки, через яку в понеділок припинилися всі операції з трубопроводами.

Злам Colonial Pipeline вважають однією з найсерйозніших в історії атак на критично важливий об'єкт національної інфраструктури.

Трубопровід забезпечує пальним майже половину населення східного узбережжя США.

Як можна зламати трубопровід

Для багатьох нафтова промисловість - це труби, помпи та чорна жирна рідина.

Але насправді багато виробничих процесів у Colonial Pipeline відбуваються виключно в цифровому форматі.

Для контролю та управління потоком дизельного, бензинового та авіапального застосовують датчики тиску, термостати, клапани та помпи.

В Colonial навіть є високотехнологічний робот "розумна свиня" (прилад для контролю трубопроводів), який рухається трубами і виявляє можливі недоліки.

Автор фото, Colonial Pipeline

Весь цей технологічний процес під'єднано до центральної системи.

І, як пояснює кіберексперт з CheckPoint Джон Нікколлс, там, де є можливість під'єднання, існує ризик кібератаки.

"Усіма пристроями для запуску сучасних трубопроводів керують комп'ютери, а не фізично люди, - каже він. - Якщо вони під'єднані до внутрішньої мережі організації, і вона зазнає кібератаки, тоді й сам трубопровід вразливий для зловмисних атак".

Як працюють хакери

Експерти кажуть, що атаки на технологічні процеси трапляються рідко, тому що ці системи зазвичай краще захищені.

Тож більш ймовірно, що хакери отримали доступ до комп'ютерної системи Colonial через адміністративну частину компанії.

"Деякі з найбільших атак, які ми бачили, починалися з електронного листа, - каже Нікколлс. - Працівник, приміром, міг помилково завантажити шкідливе програмне забезпечення".

"Ми також бачили нещодавні приклади того, як хакери використали вразливості або ламали програми сторонніх розробників. Зловмисники хапаються за будь-яку можливість закріпитися в мережі".

Потенційно хакери могли перебувати всередині ІТ-системи Colonial протягом кількох тижнів або навіть місяців, перш ніж почати атаку з використанням програм-вимагачів.

Раніше злочинці вже сіяли хаос, проникаючи в програмне забезпечення, що відповідає за технологічні процеси.

Так, у лютому хакер зламав систему очищення у Флориді й намагався отруїти воду.

Зловмисник віддалено проник у комп'ютер адміністратора водопровідної станції та додав у воду небезпечну кількість гідроксиду натрію, але працівник вчасно помітив відхилення і вручну повернув вміст хімікату в норму.

Хакери двічі паралізували українську енергетичну систему - взимку 2015-2016 років. Як результат - сотні тисяч людей залишилися без світла.

Як це можна зупинити?

Найпростіший спосіб захистити підприємства - працювати в автономному режимі без підключення до інтернету.

Але це стає все важче, оскільки для підвищення ефективності роботи компанії все більше інтегрують у свої процеси безліч пристроїв.

"Раніше підприємства створювали так званий "повітряний проміжок", - каже експерт з кібербезпеки Кевін Бомонт. - Робили так, щоб критично важливі системи були фізично ізольовані від небезпечних мереж і працювали в окремих мережах, не пов'язаних із зовнішньою ІТ-інфраструктурою. Однак світ змінюється, і все більше речей залежать від під'єднання до мереж".

Автор фото, Colonial Pipeline Company

Що відомо про напад

Федеральне бюро розслідувань США підтвердило, що за кібератакою на Colonial Pipeline стоїть група хакерів DarkSide, яка, ймовірно, базується в Росії.

Злочинні групи рідко атакують "критично важливу національну інфраструктуру", однак фахівець з кіберзахисту Енді Нортон каже, що це занепокоєння зростає.

"Зараз ми спостерігаємо збільшення банд кіберздирників, - каже він. - Там, де є критично важливі громадські об'єкти та послуги, більше шансів отримати викуп".

Цікаво, що на своєму сайті в даркнеті група виклала щось на кшталт вибачень за злам.

Хоч Colonial безпосередньо не згадується, вони посилаються на "сьогоднішні новини", кажучи: "Наша мета - заробляти гроші, а не створювати проблеми для суспільства".

"Відтепер ми запроваджуємо модерацію і перевірятимемо кожну компанію, яку наші партнери хочуть зашифрувати, аби уникнути соціальних наслідків у майбутньому".

Як і багато інших хакерів, DarkSide має партнерську програму, що дозволяє "партнерам" використовувати своє зловмисне програмне забезпечення в обмін на відсоток від викупу.

DarkSide раніше заявляла, що почне жертвувати частину викупу на благодійність.

Як захистити критично важливі об'єкти

Експертів давно турбує безпека об'єктів найважливішої національної інфраструктури.

Минулого місяця глобальна коаліція з боротьби зі здирницьким ПО назвала це "загрозою національній безпеці".

Коаліція, очолювана Microsoft та McAfee, заявляє, що урядам необхідно уникати таємних виплат викупу.

Експерти також вимагають посилити тиск на Росію, Іран і Північну Корею, яких регулярно звинувачують у приховуванні груп вимагачів.

Однак, на думку Нортона, самі компанії також не повинні залишатися осторонь.

"Відповідальність за впровадження належних та пропорційних заходів кібербезпеки лежить на самих підприємствах. Визнано, що регулятори потребують більше засобів, щоб забезпечити це", - каже він.