"टीवी, स्मार्टफोन सब हैं सीआईए के जासूस"

इमेज स्रोत, Getty Images

- Author, लियो केलियोन

- पदनाम, टेक्नोलॉजी डेस्क एडिटर

विकीलीक्स ने कुछ ऐसी जानकारियां छापी है जिनमें खुफ़िया एजेंसी सीआईए की हैकिंग के उपकरणों का ब्यौरा है.

कथित साइबर हथियारों के बारे में कहा गया है कि इनमें वो वायरस भी शामिल हैं जो विंडोज, एंड्रॉयड और आईओएस, ओएसएक्स और लाइनक्स कंप्यूटरों को निशाना बनाते हैं साथ ही इंटनेट राउटरों को भी.

कुछ सॉफ्टवेयरों के बारे में कहा गया है कि वो एजेंसी ने खुद तैयार किए हैं.

हालांकि ये भी कहा जा रहा है कि यूके की एजेंसी एमआई5 ने सैमसंग टीवी पर हमले के लिए साइबर हथियार तैयार करने में मदद की.

सीआईए के प्रवक्ता ने इन ब्यौरों की पुष्टि नहीं की है. उन्होंने कहा, "हम तथाकथित खुफ़िया दस्तावेजों की सत्यता पर कोई प्रतिक्रिया नहीं देंगे"

ब्रिटेन के गृह विभाग के प्रवक्ता ने भी भी इस पर कोई प्रतिक्रिया नहीं दी.

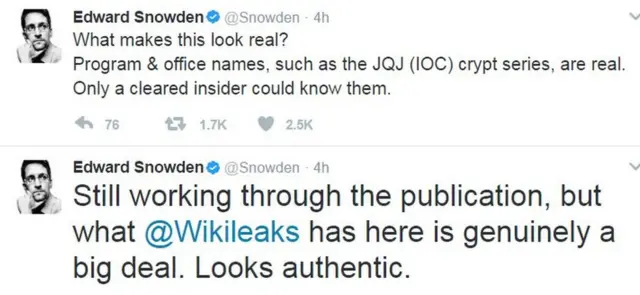

अमरीका की साइबर क्षमताओं के बारे में बताने वाले व्हिसलब्लोअर एडवर्ड स्नोडेन ने कहा है कि ये आरोप सही जान पड़ता है.

उन्होंने ट्वीट किया, "इसमें कार्यक्रमों और दफ्तरों के नाम हैं, कुछ क्रिप्ट सिरीज़ की जानकारी है जो केवल उसी को पता होगी जो उस पर काम करता है."

एक अन्य ट्वीट में उन्होंने लिखा, "मैं अभी भी इसे समझने का कोशिश कर रहा हूं, विकीलीक्स ने बड़ा काम किया है. दस्तावेज़ सही जान पड़ते हैं."

विकीलीक्स ने कहा है कि उसके सूत्रों ने ये ब्यौरे इसलिए उन्हें दिए हैं ताकि इस बात पर बहस शुरू हो सके कि क्या सीआईए ने अपने अधिकारों की सीमा के परे जा कर हैकिंग से जुड़ी अपनी क्षमताएं बढ़ा ली हैं.

इमेज स्रोत, Samsung

टीवी हैकिंग

जून 2014 की तारीख अंकित दस्तावेजों से पता चलता है कि सैमसंग के F 800 सीरीज़ की स्मार्ट टीवी में घुसपैठ करने के अभियान को "वीपिंग एंजल" नाम दिया गया.

इसमें टीवी स्क्रीन के लिए "फेक ऑफ" मोड रचा गया जो टीवी इस्तेमाल करने वालों को ये आभास देता था कि स्क्रीन स्विच ऑफ हो गया है.

जबकि दस्तावेज बताते है कि प्रभावित टीवी सेट उस दौरान बड़े आराम से ऑडियो रिकॉर्ड करते और जब दोबारा टीवी पूरी तरह से स्टार्ट होता तो वाई फाई का स्तेमाल कर उस ऑडियो को सीआईए के कंप्युटरों तक पहुंचा देते.

लीक दस्तावेजों में एक "फ्यूचर वर्क" सेक्शन भी है जिसमें जिक्र है कि वीडियो स्नैपशॉट भी लिए जा सकते हैं और वाई फाई की बाधा से भी मुक्त हुआ जा सकता है.

सैमसंग ने आरोपों का जवाब अब तक नहीं दिया है.

इमेज स्रोत, EPA

एप्पल पर हमला

विकीलीक्स का ये भी दावा है कि पिछले साल सीआईए ने "ज़ीरो डे" नाम से 24 एंड्रॉयड हथियार बनाए थे.

इनमें से कुछ तो सीआईए ने खुद ही बनाए जबकि कई कथित रूप से ब्रिटेन की जीसीएचक्यू एजेंसी, एनएसए और कुछ अनाम एजेंसियों से लिए गए हैं.

सैमसंग, एचटीसी और सोनी के बनाए उपकरणों के बारे में कहा गया है कि सीआईए इनके व्हाट्सएप संदेश, सिग्नल, टेलिग्राम और वाबइबो चैट सर्विस के संदेशों को पढ़ सकती है.

ये भी दावा किया गया है कि सीआईए की विशेष शाखा बनाई गई थी ताकि आईफोन और आईपैड्स को निशाना बनाया जा सके. एजेंसी की कोशिश इनकी लोकेशन का पता लगाना, डिवाइस के कैमरे और माइक्रोफोन को एक्टिवेट करना और टेक्स्ट में होने वाली बातचीत को पढ़ना था.

जीसीएचक्यू ने बीबीसी से कहा, "ये हमारी लंबे समय से चली आ रही नीति है खुफ़िया मामलों पर प्रतिक्रिया नहीं देते. साथ ही जीसीएचक्यू का सारा काम कठोर क़ानूनी और नीतिगत दायरे में रह कर होता है जो यह तय करता है कि हमारी गतिविधियां, अधिकारपूर्ण, ज़रूरी और संतुलित हों."

इमेज स्रोत, Reuters

विकीलीस ने कुछ और दावे भी किए हैं जैसे कि सीआईए ने:

- गाड़ियों के कंप्युटर नियंत्रण तंत्र को प्रभावित करने के तरीके तलाशने की कोशिश की थी. विकीलीक्स का दावा है कि इसका इस्तेमाल शायद पता लगाने में असमर्थ हत्याओं के लिए किया जाता.

- इंटरनेट या दूसरे असुरक्षित नेटवर्क से नहीं जुड़े कंप्युटरों को प्रभावित करने के तरीके ढूंढ लिए थे. इनमें तस्वीरों में डाटा छिपाना या कंप्युटर स्टोरेज के छिपे हुए हिस्सों तक पहुंचना भी शामिल था.

- विख्यात एंटीवायरस सॉफ़्टवेयरों पर हमले की तैयारी कर ली थी

- रूस और दूसरी जगहों पर तैयार हुई हैकिंग की तकनीकों को "चोरी कर" उनकी लाइब्रेरी बनाई थी.

- विकीलीक्स ने इन दस्तावेजों को सीआईए की साइबर गतिविधियों के बारे में की जाने वाली लीक्स में पहला कहा है.

- विकीलीक्स का कहना है कि उसने सीआईए के लिए ग़ैरक़ानूनी रूप से काम करने वाले सभी हैकरों और ठेकेदारों को उसने पहले ही ये दस्तावेज दे दिए हैं.

(बीबीसी हिन्दी के एंड्रॉएड ऐप के लिए आप यहां क्लिक कर सकते हैं. आप हमें फ़ेसबुक और ट्विटर पर फ़ॉलो भी कर सकते हैं.)